|

3.社工登录3389终端服务器

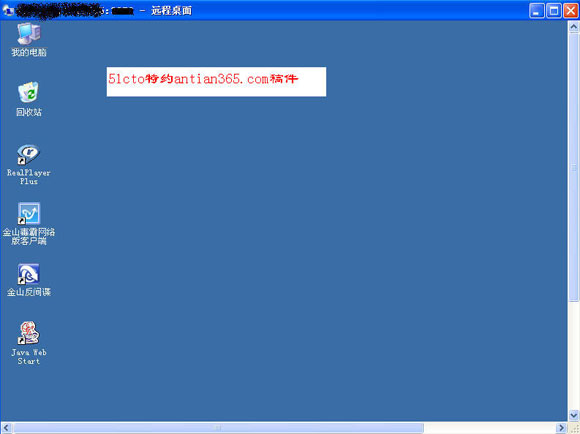

不废话了直接用mstsc连接用户名就用“administrator”密码用读取出来的“silvery**”,ok和预想的一样成功登陆服务器了,如图18所示,呵呵,很有胜利感。

|

| 图18 成功登录服务器 |

4.利用社会工程继续渗透

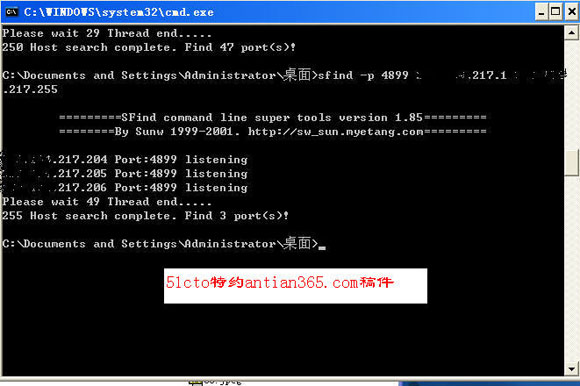

接下来就是社会工程学了,我在站点管理的地方发现了其他几个ftp站点的连接账户和密码,分别是“***.***.217.204”,“ “***.***.217.205”,看来管理员管理的网站还不少啊。再次使用sfind扫了下这个网段的4899端口,如图19所示,结果也表明这三台服务器有radmin的,看来管理员是用radmin来远程管理服务器的。

|

| 图19 使用sfind扫描附近计算机Radmin端口开放情况 |

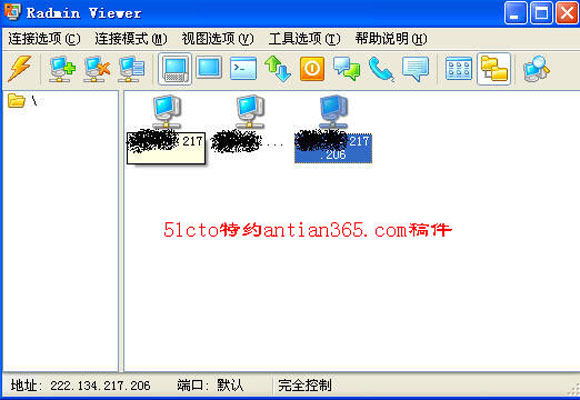

用radmin.asp读取出来的MD5值分别用Radmin_Hash登录 “***.***.217.204”,“***.***.217.205”,成功登陆到了“***.***.217.205”这台电脑,可是 “***.***.217.204”却死活不能成功登陆,用从“ultrafxp“得到的用户名和密码都试了一遍,也不行。不知道管理员为啥对204这台机子单独设置密码,呵呵。如图20所示,是我连上的radmin。

|

| 图20 使用radmin-hash工具控制相邻服务器 |

用mstsc连接了下它的3372,3389端口也都不能连接。最后没办法了也只能放弃了。

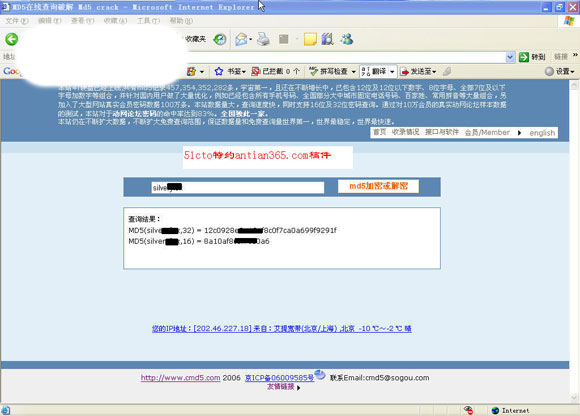

5.再次验证密码

通过前面的安全检测,可以知道管理员在多个管理工具中使用的均是相同密码,我再次在cmd5网站中使用获取的密码进行md5加密,如图21所示,果然该密码跟dvbbs中的md5值一样。

|

| 图21 dv_admin中管理员密码hash值 |

(五)安全加固

1.使用jsky工具对该网站进行全面扫描

使用zwell的jsky工具对该网站进行全面的漏洞扫描,如果22所示,发现2个SQL注入点,1个跨站漏洞,因此高危漏洞为3个。

|