|

很多菜鸟朋友们到这里可能要放弃了,我在测试的时候也想放弃来着,可是为了simeon的奖励俺也要厚着脸皮上的。

7.再次分析网站结构

刚才只是对整个网站大体的分析了一下,这在入侵的时候也是必须的工作,根据自己的经验来对网站的结构做些大体的了解,等到我们先前工作做完了,那我们就有了更大的把握来把网站给搞下来。

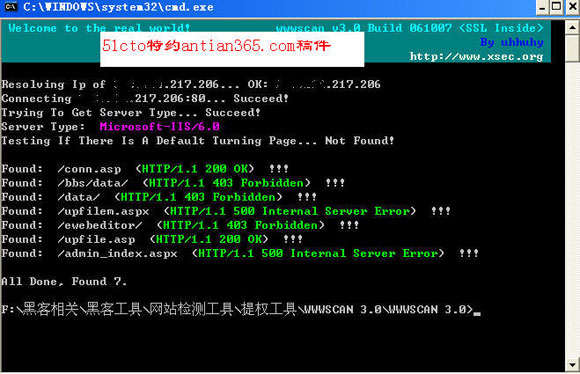

接下来只能来狠的了,拿出俺的杀手锏wscan了,挺强大的一个网站目录和文件扫描工具,不过这个工具有的时候会误报的,明明存在的目录它也扫描不出来。用它扫了好几遍也没什么可以利用的东西。然后换了wwwscan结果还好一点,因为以前收集过一些字典而且原点也给过我他的字典,所以结合起来也算挺全的了,在cmd下用“wwwscan ***.***.217.206 –m 300 –t 30”,剩下的就是等待了,一会结果出来了,扫到了不少好东西,结果如图10所示。

|

| 图10 使用wscan扫描网站目录和文件 |

8.其它尝试

有个“upfile.asp”看来是个上传文件,用domain的综合上传功能试了下传不上去,而且“conn.asp”也爆不了库,最后视线落到了“ewebeditor”身上,看看用它能不能搞定。在网址后面加上“ewebeditor/admin_login.asp”提交一下,一愣神的功夫血红的登陆界面就跳出来了,如图11所示。

|

| 图11 使用ewebeditor管理器编辑登录 |

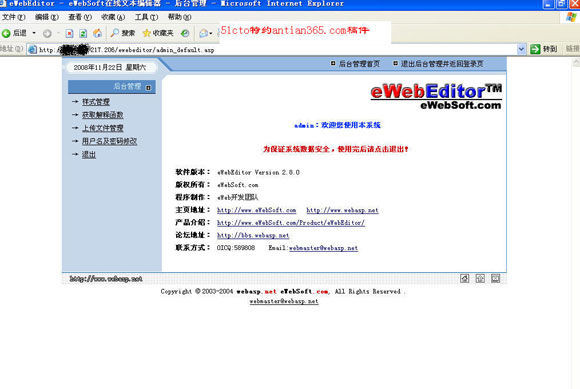

直接输入默认的“admin”,“admin”,成功的登陆到了后台,如图12所示,兴奋了,不知道为什么学校网站都对“ewebeditor”这个编辑器情有独钟,以致如此多的网站都倒在了她的红裙之下。

|

| 图12 登录ewebeditor管理器后台 |

(二)提升权限

1.获取Webshell权限

关于ewebeditor如何拿shell的方法我就不废话了,反正我是拿到了webshell,可以跟simeon邀功了,不过这还不算完满,因为网站是独立服务器的,而且又是学校的服务器,相信安全不会做的太好,接下来俺就动了“邪念”,想把服务器权限也给拿下来。

2.执行命令

用大马的wscript.Shell执行下“netstat -an“命令,出错了,很正常,2003的IUSER这个用户是不能访问”c:\windows\system32\cmd.exe“的,解决的办法很简单,把自己经过压缩处理的cmd.exe传到服务器上就行了,这样DOS命令就能成功执行了。如图13所示,开放的端口还真不少。

|