|

(2)获取管理员密码

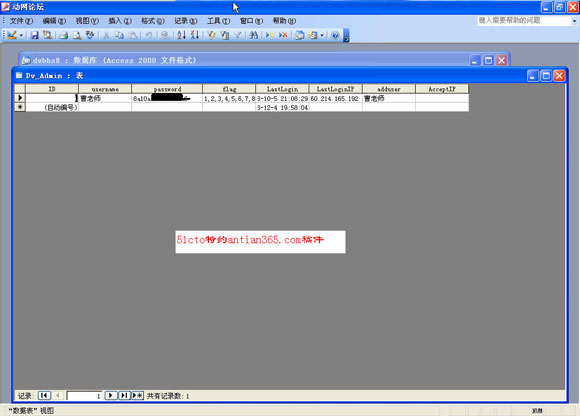

下载完后用access打开,首先查看Dv_Admin表,如图5所示,打开后发现管理员还是有一定的安全意识,将默认的admin修改为“曹老师 ”(真的很嘲),将md5加密值“8a10**8c0f7c****”复制到记事本,然后查看Dv_user表中的管理员——曹老师所对应的md5值,我的乖乖,两个值是一样的!

|

| 图5 获取管理员的md5值 |

(3)破解md5加密值

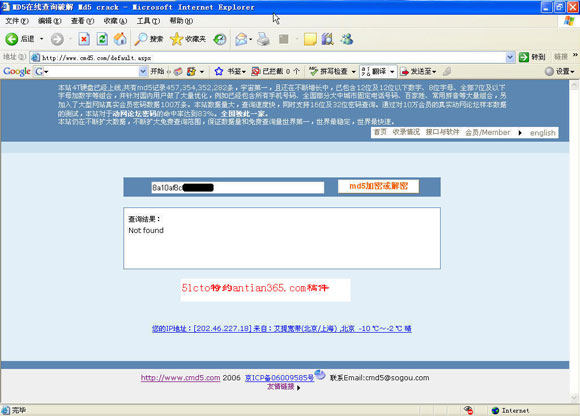

发现前台和后台管理员的MD5值都是一样的,如果能够破解,那就省去了很多事情,将MD5加密值拿到cmd5上面破解却提示没有找到,如图6所示,dvbbs8.2好像也没有爆出啥cookies欺骗的漏洞,看来管理员也不是白给的。此路不通。

|

| 图6 md5加密值查找未果 |

5.再次进行SQL注入检测

DVbbs数据库的用户密码加密值拿到了,由于CMD5网站查不到结果,估计自己使用md5cracker破解也需要很长时间,看来需要换一种思路,看看能否突破,实在不行再进行暴力破解!

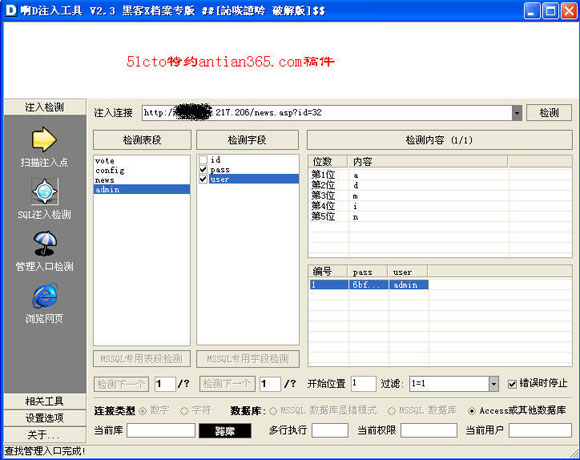

因此首先回到网站首页,用啊D注入工具扫了一下注入点,结果还真找到一个注入点,一会就跑出了用户名为admin,密码为“6bfb281ef3d9********4b9f202ecd2f”,如图7所示。

|

| 图7使用啊D注入工具获取管理员密码 |

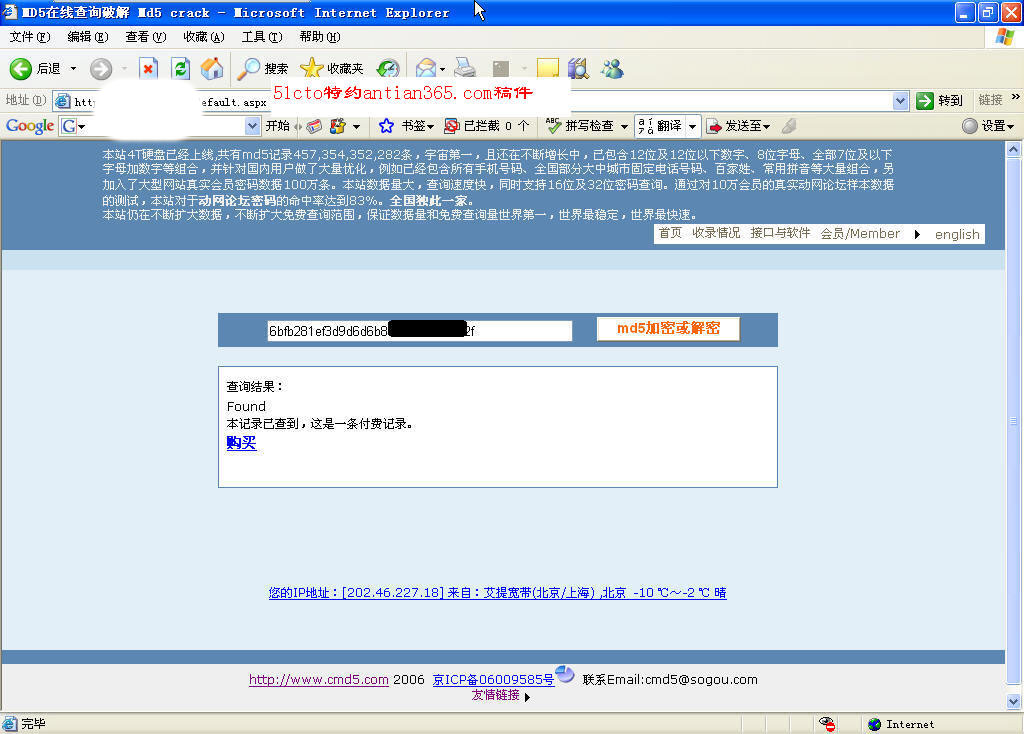

可是将该Md5值拿到www.CMD5.com网站去查询,其查询结果提示需要购买,如图8所示,CMD5真不厚道,俺检测容易吗,要花钱,拉到吧!。顺便用啊D扫了下后台也没有发现,即使破出密码来也没办法登陆后台啊,再说即使能够登陆后台也不一定能拿到webshell啊。看来此路也不通。

|

| 图8 查到结果却需要购买 |

6.看看旁注可否

上“http://www.myipneighbors.com/”这个网站查了下这个网站结果表明该网站属于独立服务器,那么用旁注也不好使了。旁注结果如图9所示。

|