|

Intel 3945ABG用OmniPeek 4.1抓包破解WEP

|

|

来源:www.cooaoo.com 作者:cooaoo 发布时间:2008-06-16

|

|

测试目的:破解WEP加密

测试系统:WINXP/SP2

无线网卡:Intel PRO/Wireless 3945ABG

测试软件:Network Stumbler、OmniPeek 4.1和WinAircrack

测试机器:DELL 640M

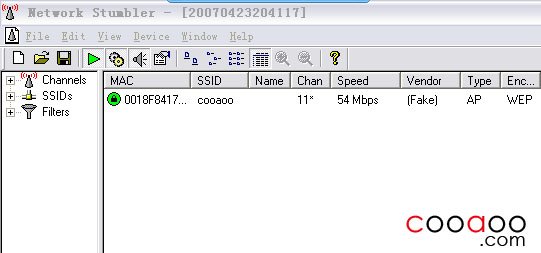

1.首先还是要先用Network Stumbler软件找出你要破解的信号的频段和AP的MAC地址,就是软件开头那12位值

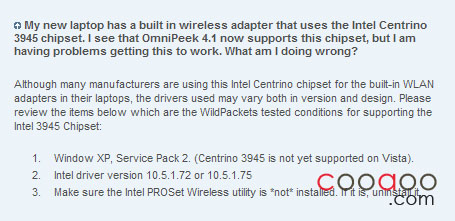

2.将Intel PRO/Wireless 3945ABG

驱动升级为10.5.1.72 or 10.5.1.75,有装管理软件请先关闭。

Intel PRO/Wireless 3945ABG驱动下载(版本:10.5.1.75 ) Intel PRO/Wireless 3945ABG驱动下载(版本:10.5.1.75 )

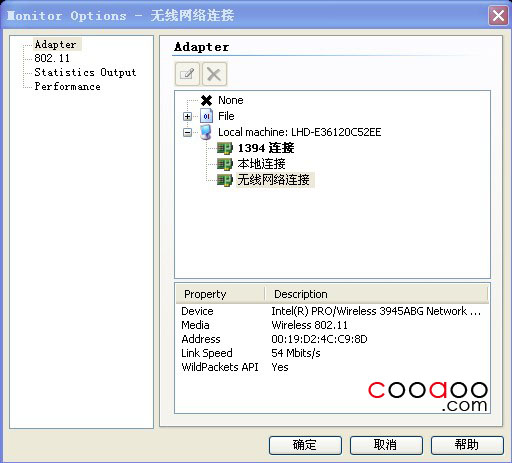

3.OmniPeek 4.1软件WildPackets API显示为YES,则说明已正常识别网卡。

Microsoft .NET Framework 2.0 SP2下载 Microsoft .NET Framework 2.0 SP2下载

(先安装Microsoft .NET Framework 2.0 然后再装WildPackets OmniPeek Personal 4.1)

WildPackets OmniPeek Personal 4.1下载 WildPackets OmniPeek Personal 4.1下载

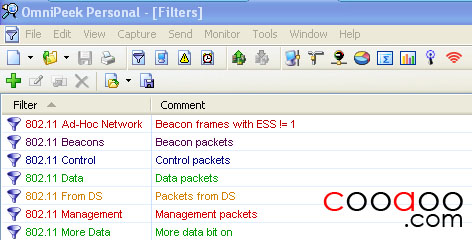

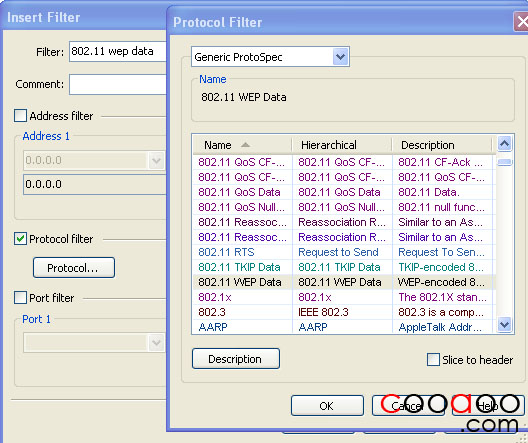

4.如果我们只是抓WEP数据包的话,设置一下只允许抓WEP的数据包。按ctrl+M打开过滤器列表中没有“802.11 WEP Data”过滤项,我们可以增加一个“802.11 WEP Data过滤项”点击左上角绿色“十”字。

5.Filter输入802.11 wep data,在protocol filter中选择802.11 wep data并打勾protocol filter。

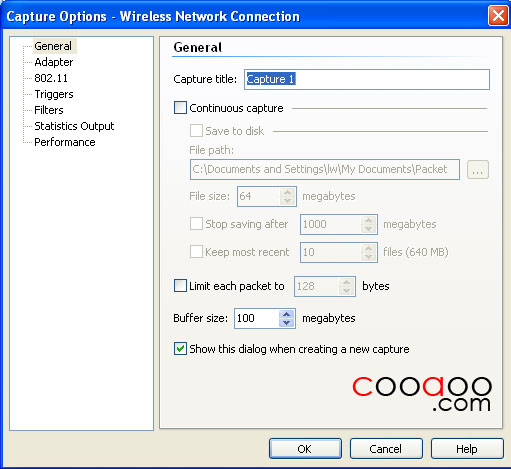

6.然后我们要设置一下内存缓存大小,General-Buffer size,调整为100M就足够(这步很重要不然要抓很多次包)。

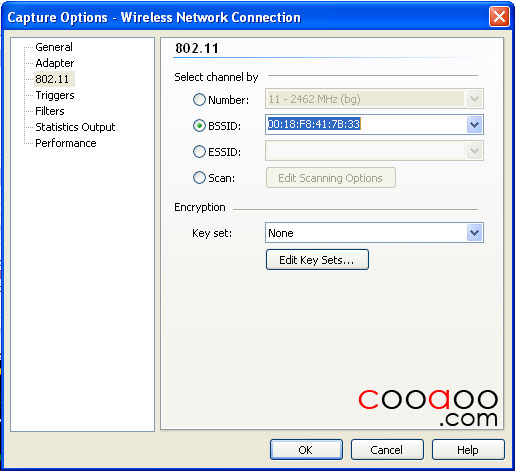

7.802.11设置好信号的频道,在BSSID中输入AP的MAC(为什么只设置AP的MAC地址呢?是这样子的在多个同名SSID的AP的情况下设置SSID没有用的)

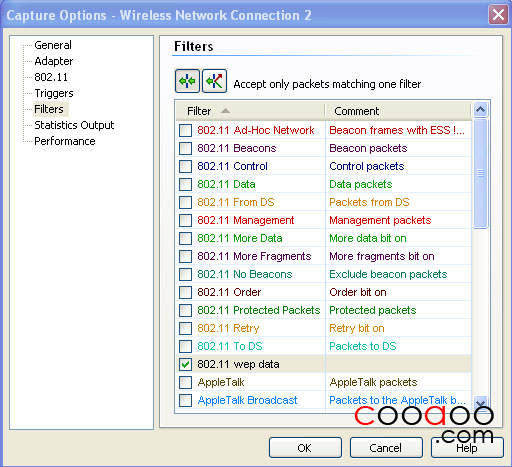

8.在“Filters”选项中在“801.11 WEP Data ”打勾,就是只抓801.11 WEP数据包,过渡掉不需要的包。然后点确定。

9.点栏口中右边绿色按钮"start capture"就开始抓包。

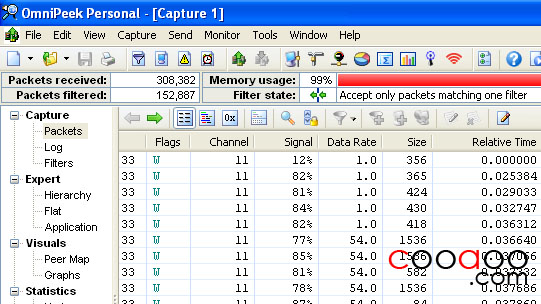

[b]10.抓包的过程不小心给点stop capture,可以按住shift点start capture就可以接着抓包了。如当次抓不到所达到数据包量时,可以保存数据包供下次一起加载破解。如果抓包结束了点start capture,按ctrl+S保存。

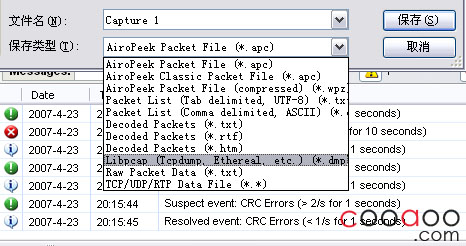

11.然后保存为DMP格式。

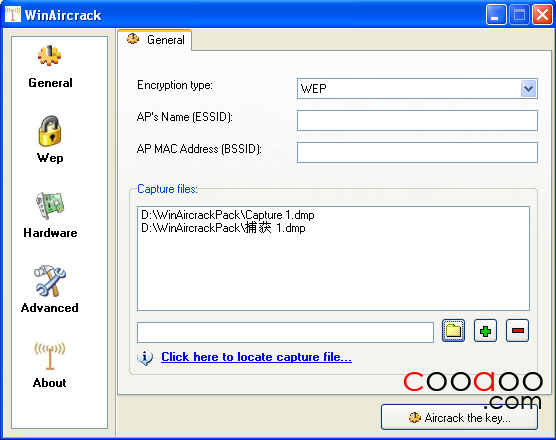

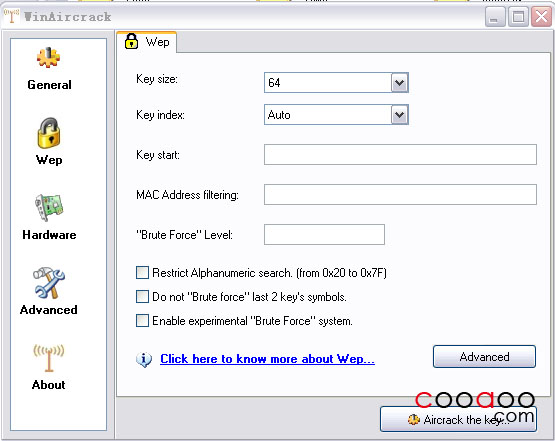

12.打开WinAircrack,打开刚刚保存DMP格式文件,可以一起加载几次抓包数据。

13.选择为64位加密,不确定是64位加密可以不选,点确定。

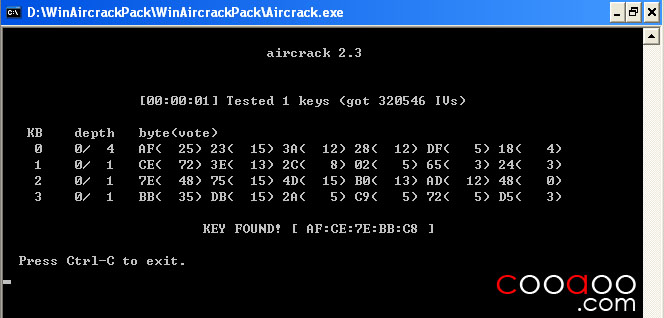

14.选择你要破解的,这里很好选择看后面IVS值最大就可以了。

15.破解出来WEP64位加密。

|

| |

|

[ 推荐]

[ 推荐]

[ 评论(0条)]

[返回顶部] [打印本页]

[关闭窗口] 评论(0条)]

[返回顶部] [打印本页]

[关闭窗口] |

|

|

| |

|

|

|

|

推荐广告 |

|

|

|

|

|