|

3.使用radmin提升权限

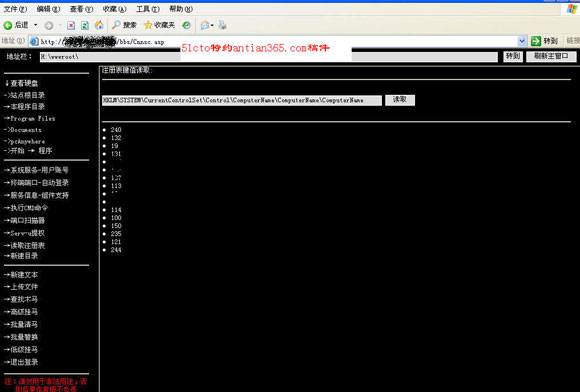

在开始端口查看结果中知道服务器开放了4489端口,也就是Radmin,玩过radmin的老鸟可能都知道以前的radmin安装的时候是把密码写入到注册表的,具体位置在“HKEY_LOCAL_MACHINE\SYSTEM\RAdmin\v2.0\Server\Parameters \Parameter”这个键值下的。不过如果是一步江湖的radmin的话我们在注册表是找不到的。用大马读了下上面的注册表的价值,成功读取了出来,结果如图14所示。

|

| 图14 获取Radmin口令加密值 |

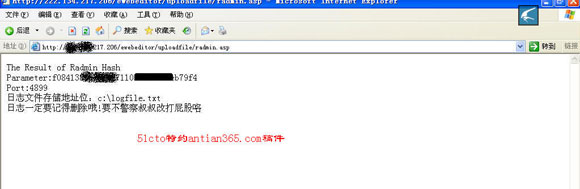

看来有希望了,不过大马读取出来的都是转成十进制的数据,我们还需要再转换成十六进制的,太麻烦了,拿出自己珍藏的radmin注册表读取工具,就可以直接读取出radmin 32位的MD5密码散列了,而且还能读取radmin日志文件存储的位置,由它记录了所有连接服务器radmin的信息,这个东西必须得处理了,要不管理员大哥查看这个日志文件就能找到我们的踪迹了。结果如图15所示(这里不方便给出源码,如果想要的话就到antian365.com网站下载,呵呵,其实很弱智的一个东西)。

|

| 图15 读取Radmin值的asp程序 |

Radmin的MD5密码终于到手了,到CMD5破解下,没有找到结果,不过不用担心,这里我们可以用牛人经过修改的可以利用MD5散列直接登陆 4899肉鸡的工具,连接一下,把32位的MD5值填进去,终于进去了,这样俺就得到了“***.***.217.206”这台服务器的所有的权限了。

(四)内网渗透

1.获取管理员ftp密码

通过radmin-hash工具完全控制该服务器后,通过查看发现该服务器所在网络还有三台服务器,可以尝试进行内网渗透。在内网渗透中最好的办法就是得到管理员administrator的密码,我们可以用“GetPW Local$”命令得到系统的密码hash值,然后再用LC5跑,也可以用“WinlogonHack”这个后门工具记录管理员密码,不过我最喜欢的是从网站服务器的应用程序上找突破,比如ftp工具这就是很好的泄露管理员密码的工具。

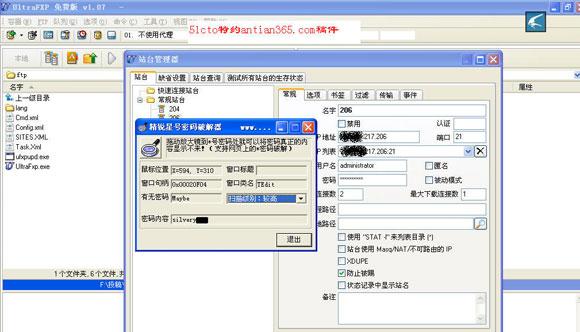

用radmin文件管理功能经过一番查找,终于在D盘找到了“ultrafxp“这个ftp工具,此工具和flashftp特别相似,功能也非常强大,不过也存在这暴露ftp用户信息的漏洞。

把服务器上的ultrafxp的安装文件全部拖到本地,然后直接运行“UltraFxp.exe“这个程序就可以打开ftp管理的主界面了,在”站点管理器“这个的地方我们就能够找到管理员用” ultrafxp“连接过的所有站点的信息了(管理员好懒,连接完了也不清除掉,等俺们来读)。如图16所示,206服务器的Ftp用户密码 “silvery***”是我用星号查看器读取出来的。

|

| 图16获取ftp用户的密码 |

2.获取远程终端端口

206这台服务器上的ftp密码,其中用户名是“administrator”,我想玩过社工的朋友一定想到了吧,有可能服务器登陆的密码就是这个。看看这个是不是管理员密码,用大马的查看终端端口的功能找到终端端口为3372,如图17所示。

|