在“Insert Media”窗口中可以发现有一个新建文件夹的图片,如果该图标是灰色的那么就无能为力了,如图13所示,我们新建一个叫“simeon.asp”的文件夹,建立成功后如图14所示。

3.上传测试和木马文件

在图14中单击“simeon.asp”,进入该文件夹下,然后先上传一个html文件,如图15所示,后面我依次上传了包含asp.net的一句话木马和asp的一句话木马,当然也上传了一些asp的大马。

图15上传测试和木马文件

注意:

(1)在CuteEditor中ImageFilters的负责对图片进行过滤,仅仅允许jpg、jpeg、gif和png文件上传,在admin.config中进行配置

(2)在CuteEditor中MediaFilters的负责对媒体进行过滤,仅仅允许avi 、mpg、mpeg和mp3四种媒体文件。也是在admin.config中进行配置。

(3)在CuteEditor中DocumentFilters负责对所有的文件类型进行过滤。

4.连接测试asp.net的一句话木马

在本地打开asp.net的一句话木马的客户端,输入连接地址和密码后,出现如图16所示的错误。

图16 asp.net的一句话木马运行出错

5.使用asp的一句话木马

上传一个包含一句话的flash文件,如图17所示,进行连接测试,一切OK,在后面测试中我还发现其执行效果不太好,可能IIS6.0对以asp文件命名的文件夹解析半对半错。

图17 成功得到一个一句话的Webshell

(四)提升权限

1.查看网站文件路径

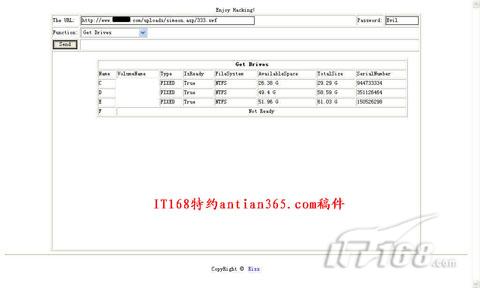

在Function中选择“File List”模块,然后分别对C、D、E盘进行查看,如图18所示,发现网站目录就在E盘下。

图18 获取网站根目录路径

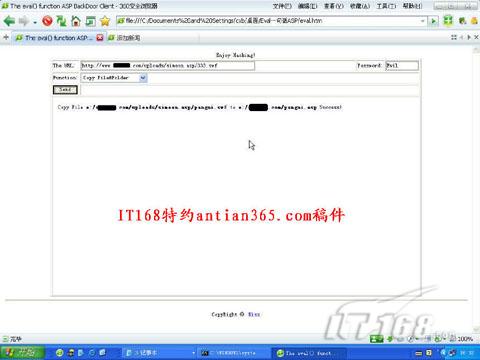

2.复制文件

在一句话asp中,通过测试,发现可以复制文件,将上传到“simeon.asp”文件夹中的大马复制到网站根目录中,如图19所示,显示复制成功,这也是本次能够渗透服务器的关键,一句话木马执行命令时不是那么完美,操作起来不太方便,因此在可能的前提下,尽量由小(马)到大(马)。

图19 复制大马到正常网站目录下

3.执行大马

直接输入大马的地址,然后输入管理密码,成果进入,如图20所示,至此可以使用大马来做一些信息分析等工作。

图20 执行免杀的大马

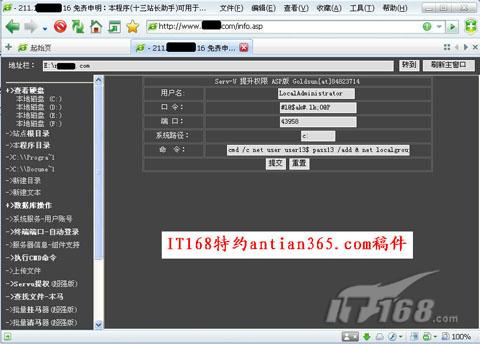

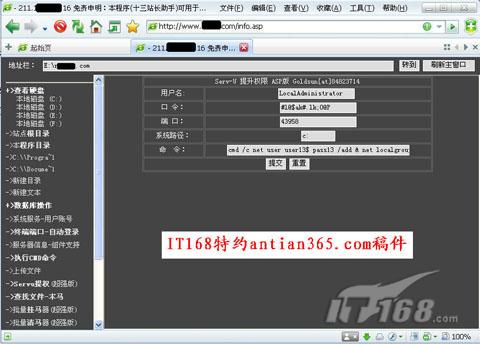

4.使用Serv-U提升权限

通过该Webshell对服务器进行挖掘发现服务器上面安装了Serv-U,不过路径是在D盘的程序目录,不过没有关系直接单击Webshell左边的菜单中的“Serv-U提权”,在如图21所示的窗口中单击“提交”按钮默认直接添加一个用户名为“user13$”,密码为“pass13”的具有管理员用户。添加成功后显示如下的一些提示信息:

提权完毕,已执行了命令:

cmd /c net user user13$ ***** /add & net localgroup administrators user13$ /add

共7页: 上一页 [1] [2] [3] [4] [5] 6 [7] 下一页