|

也是Windows的,极有可能是Windows2003.

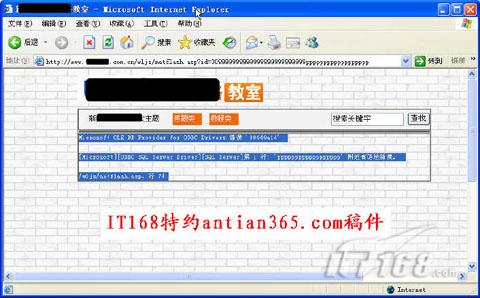

图10 通过出错获取网站数据的类型

说明:

在很多防注入系统都对and、exe等关键字进行过滤,对于传入的值的范围并没有进行严格的限制,因此可以通过变换值出错来获取一些信息。

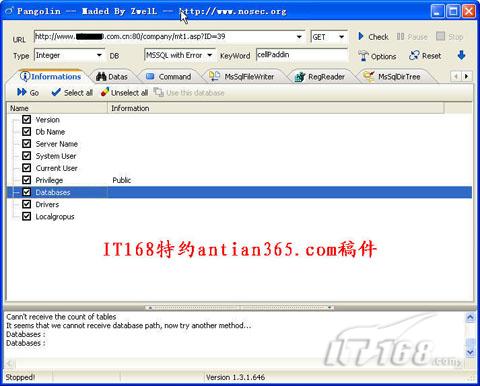

5.使用pangolin进行SQL注入测试

在Jsky扫描窗口选中存在SQL注入点的地址,然后选择渗透测试,如图11所示,先对SQL注入点进行检测,然后获取数据库等信息,在本次检测中很明显由于有SQL防注入系统的存在,所以无法猜测出任何有用的信息。

图11使用pangolin进行SQL注入测试

看来旁注等方法均不可行,无法进一步获取权限,看来只能通过前面获取的权限来想办法了。

(三)通过CuteEditor上传而获得突破

由于微软的IIS6存在着一个文件解析路径的漏洞,当文件夹名为类似“xxx.asp”的时候(即文件夹名看起来像一个ASP文件的文件名),此时此文件夹下的文本类型的文件都可以在IIS中被当作ASP程序来执行。这样可上传扩展名为jpg或gif之类的看起来像是图片文件的木马文件,通过访问这个文件即可运行木马。

通过分析和观察,发现本网站系统是采用的CuteEditor编辑器。该编辑器本身的安全还做的可以,分为管理员/user/guest三种权限,其配置文件位于“CuteEditor\Configuration\Security”目录,通过分析Admin.config文件,其涉及安全核心关键代码如下:

<configuration>

<security name="RestrictUploadedImageDimension">false</security>

<security name="OverWriteExistingUploadedFile">false</security>

<security name="AutoResizeUploadedImages">true</security>

<security name="MaxImageWidth">1024</security>

<security name="MaxImageHeight">768</

共7页: 上一页 [1] 2 [3] [4] [5] [6] [7] 下一页

|