还好人品不错,这个漏洞没有被修补,注射出来管理员又是hyl12 3456,然后进入后台

版本是oblog3.1,后台操作速度很慢,可能是会员比较多(仔细看那些用户名才知道是虚假的),

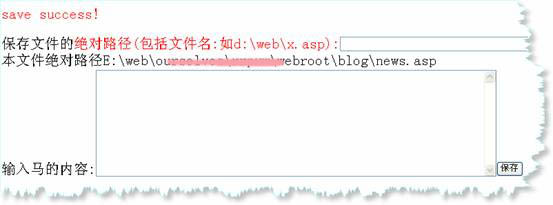

网上都是针对4.x版本的拿shell方法,所以在这里花了不少时间,因为网速比较慢再加上数据库比较大,简单说下拿webshell过程,首先点击数据库备份,然后目录处填 news.asp,

程序会自动创建一个news.asp的目录,因为iis6嘛,这个不用多啰嗦,然后再添加用户目录news.asp并设置为默认,到前台注册一个新用户,然后在默认模板里面进行文本编辑,加入一句话木马,然后随便发表篇日志,程序自动生成页面到 blog/news.asp/用户 名/xx/x/xx.html

看到 类型不匹配:”excute”了吗。。成功了也。。。终于迈开一大步了哈哈

立马 用 客户端连接,然后小马传大马

传了大马然后尝试跳到上级目录失败,其他网站目录拒绝访问,各个分区都无法访问,su 提权失败 预料之中~~~ 在c:\recycler上传cmd.exe并执行巴西烤肉提权 没有反应,上传了个.aspx木马,结果该目录不支持.net,php也不支持,然后在当前web目录里面找sqlserver连接账号密码,上传dbtools(一个asp脚本可以在线mssql管理工具),用找到的账号密码连接,尝试执行xp_dirtree扩展存储列目录然后备份 一句话木马到目标web目录,建立一个表,

create table temp(dir nvarchar(255),depth varchar(255),files varchar(255) ,ID int NOT NULL IDENTITY (1,1));--

然后将查询结果插入到表里面,

insert into temp(dir,depth,files) exec master.dbo.xp_dirtree 'c:',1,1--

再查看内容,发现内容是空 的,换了几个常用可读写目录都不行 。

再次尝试写了段构造注入点的代码(asp比较烂),

再看了下表里 面 原来id是2

加个单引号测试下效果

然后拿给pan golin注入检测,也不能列目录和其他操作,