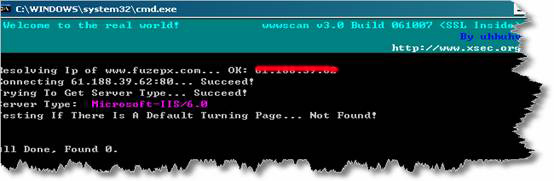

,

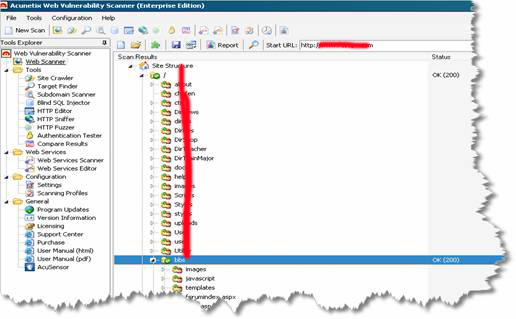

然后用Acunetix Web Vulnerability Scanner 6扫描了下,没有什么可用的东东,扫描到一个bbs目录

,

打开看了下是Discuz!NT2.5的,用弱口令尝试登陆失败,记得这个版本之前暴过漏洞(showuser.aspx的ordertype参数未经过滤),不过我只成功过一次都是很久以前了。看了下会员数不少,估计这论坛打了补丁,决定绕道~,旁注开始了

用super injection超级旁注工具来旁注检测,服务器上十几个 站,

不像是虚拟主机 所以觉得有把握提权,首先载入查询站点后批量扫描数据库,有几个站存在备份的文件和数据库但是几百M,网速不够快就懒得 下载了

然后批量检测注入点,结果什么 也米有,

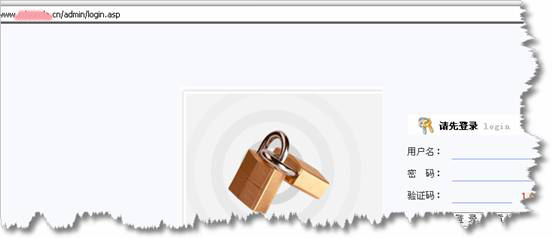

然后扫描批量后台和敏感目录,扫到一个网站后台admin,

asp脚本,

去掉admin来到网站根目录,发现还有带参数的php链接,于是再简单的进行注入测试,返回”连接超 时………”,

接连尝试了几个网站都没有扫描到后台目录

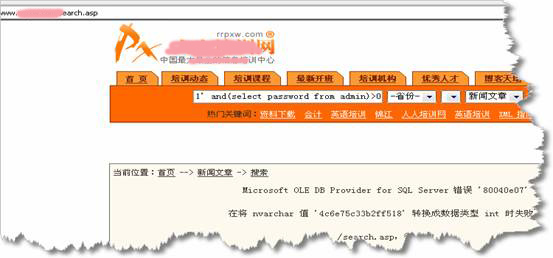

于是开始挨个检测,当打开其中一个站的时候,发现有个搜索文本框,搜索1’ 根据页面返回信息貌似有注入漏洞,虽然米有找到后台,还是先找出管理员密码再说,说不定其 他地方有用。

我用winsockexpert工具抓包然后构造注入点用pangolin 射之但是提示米有检测到漏洞,看来还是来手工了,网站上面的搜索文本框限制了字符长度,于是将html网页保存到本地,将无用的代码去掉,把action提交的search.asp改成

http://xxxx.yyy.com/search.asp,将文本框长度适当增加,再来接着搜索

1’and @@ve rsion=0—

提交后返回mssql 版本信息如下图所示

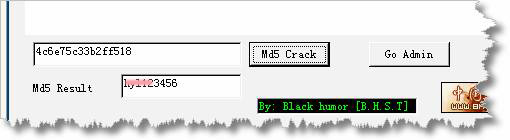

再搜索1’and(select password from admin)>0--就直接爆出 了管理员md5密码,

一击就中,感觉不错。呵呵, 先在线查询之然后到前台找联系方式什么的混合起来尝试登陆ftp,还是失败