|

入侵董燕妮个人网站全过程

|

|

来源:http://00day.cn 作者:落叶纷飞 发布时间:2008-10-20

|

|

文章作者:落叶纷飞[J.L.S.T]

信息来源:安全叶子技术小组[J.Leaves Security Team](http://00day.cn)

很早就写了这篇烂文,木任何技术含量,仅作记录而已,高手表笑偶哈~~

前些天,一个朋友跟我说有个叫“董燕妮”的新人唱歌挺不错的,特别是他的那首“龙族”,后面还发了她的个人网站给我。出于好奇,我就对她的个人网站进行了一次安全检测。

入侵的开始就是踩点,我首先telnet了一下www.dongyanni.com网站的80端口,发现返回的banner是IIS6.0,猜测目标系统是Win2K3。仔细想了一下貌似Win2K3好像没有什么漏洞,但我还是用x-scan3.3最新版扫了一下目标服务器,发现的确不存在什么漏洞。用Superscan4.0扫了一下,发现只开了80和21端口,看来要入侵这个服务器还得从Web入手。

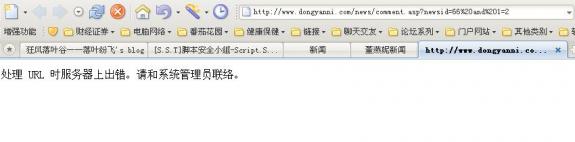

打开www.dongyanni.com,页面几乎都是静态的,都是几个无变量的asp文件。无聊的翻啊翻,终于给我找到一个有变量的地址了,习惯性地在地址后面加上“and 1=1”、“and 1=2”,分别返回正常和错误页面,如图1、2所示。

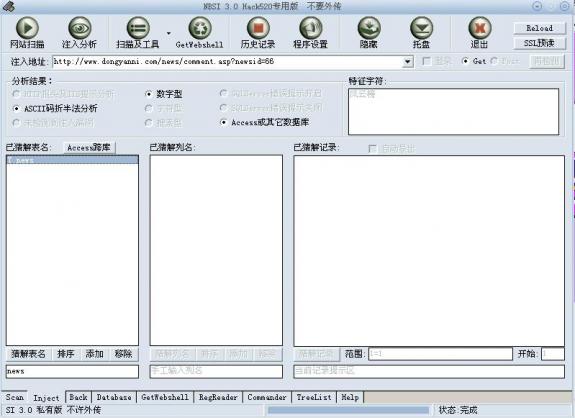

呵呵,马上拿出NBSI3.0开注,谁知,只猜出了一个news表,如图3所示。

但我还是不甘心,换了几个工具,然后又用手工测试了“administrator”、“administrators”、“adminname”、“admin1”等表名都不正确。

注入的思路中断了,没有了注入,还有上传漏洞啊!用明小子的Domain3.5和网站猎手2.0都分别扫了一遍,都没有扫到上传页,确切的说是一个页面都扫不到。

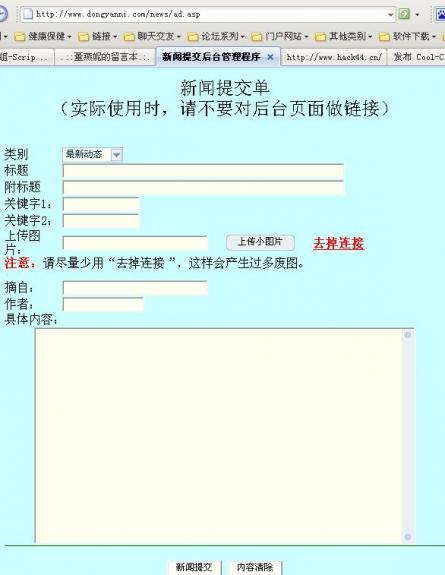

上传的思路又断了,默默的想了一分钟,不管了那么多了,先把后台猜出来再说吧!分别用阿D-SQL注入工具和明小子的Domain3.5扫了一遍后台,同样是没有扫到一个页面,用Domain再扫了一下数据库,依然未果。晕,真的快气死我了,算了!工具不能猜到后台,那么手工猜!尝试猜测“admin”不行,“manage”不行,“manager”不行,“admin_login.asp”不行,“login.asp”不行,“adminlogin.asp”不行,“ad.asp”后台终于被我猜出了,咋一看,居然没验证,直接就能操作后台,呵呵,开心死我了,顿时信心增加到55%,如图4所示。

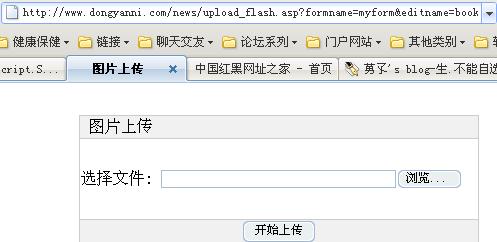

后台虽然简陋了点,但是大家注意下图4,细心的朋友应该发现了,后台有个上传的地方,这里很可能有洞的哦!OK,我们打开他看看,如图5所示。

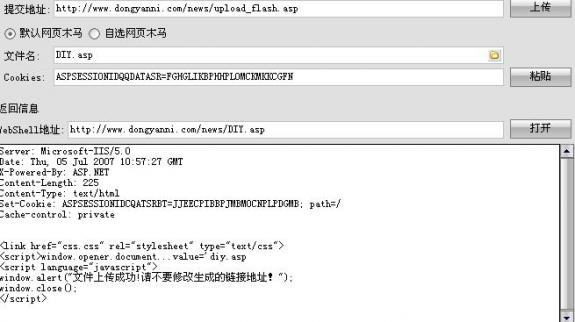

看到这个界面,我想很多朋友都应该想到“动感商城”的那个上传漏洞吧,呵呵,现在我们先抓包,然后再把抓到的上传的地址放到明小子的Domain3.5的动感商城上传漏洞里,然后点击一下“上传”按钮,只听见“叮咚”一声,小马就飞到服务器上了,如图6所示。

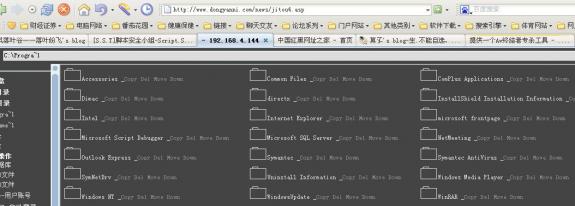

写入上大马后,终于进入到webshell了,接下来就是提权。打开“C:\Progra~1”一看,发现根本没有serv-u的踪影,如图7所示。

仔细在C盘找了找,同样是没有发现“serv-u”和“pcanywhere”的影子,思路又一次中断。正在发呆的时候,忽然想起刚刚用Superscan4.0扫描服务器的时候扫到了21端口,这个会不会是Serv-u呢?马上打开cmd,输入“telnet www.dongyangni.com 21”返回的banner信息是Seru-u 6.0版本,呵呵!有机会了!

再仔细找了一会Serv-u的目录,功夫不忘有心人,终于在“启动程序”那里找到了serv-u的踪影,如图8所示。

马上打开serv-u的路径,竟然提示”路径没找到“,看来作了权限设置,想同过修改配置文件和破解管理员密码的思路断了。默默想了一分钟,发现自己真的笨了好多,居然把su脚本提权程序给忘了,如果服务器里serv-u的管理员密码是默认的话,这台服务器就到手了!

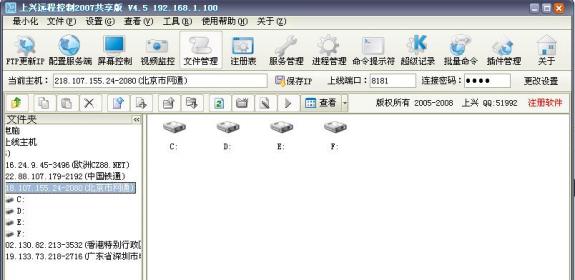

由于服务器没有开终端,所以我上传了自己免杀的上兴,在golds7n大哥的su提权程序中输入“cmd /c 上传木马的路径和木马文件名”,然后点击提交,如图9所示。

过了一会儿,我打开上兴,发现命令成功执行了,服务器成功拿到手!如图10所示。

总结:这篇烂文并没有用什么高深的技术,展现给大家的仅仅是一个思路。

|

| |

|

[ 推荐]

[ 推荐]

[ 评论(0条)]

[返回顶部] [打印本页]

[关闭窗口] 评论(0条)]

[返回顶部] [打印本页]

[关闭窗口] |

|

|

| |

|

|

|

|

推荐广告 |

|

|

|

|

|