|

FCKEditor 2.6.8文件上传漏洞

Exploit-db上原文如下:

- Title: FCKEditor 2.6.8 ASP Version File Upload Protection bypass

- Credit goes to: Mostafa Azizi, Soroush Dalili

- Link:http://sourceforge.net/projects/fckeditor/files/FCKeditor/

- Description:

There is no validation on the extensions when FCKEditor 2.6.8 ASP version is

dealing with the duplicate files. As a result, it is possible to bypass

the protection and upload a file with any extension.

- Reference: http://soroush.secproject.com/blog/2012/11/file-in-the-hole/

- Solution: Please check the provided reference or the vendor website.

- PoC:http://www.youtube.com/v/1VpxlJ5jLO8?version=3&hl=en_US&rel=0&vq=hd720

"

Note: Quick patch for FCKEditor 2.6.8 File Upload Bypass:

In “config.asp”, wherever you have:

ConfigAllowedExtensions.Add “File”,”Extensions Here”

Change it to:

ConfigAllowedExtensions.Add “File”,”^(Extensions Here)___FCKpd___0rdquo;

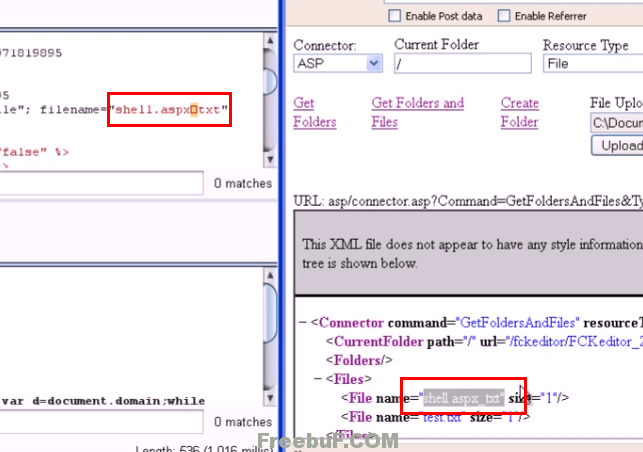

在视频(需翻墙)里,我们可以看的很清楚:

1.首先,aspx是禁止上传的

2.使用%00截断(url decode),第一次上传文件名会被转成_符号

接下来,我们进行第二次上传时,奇迹就发生了

代码层面分析可以看下http://lanu.sinaapp.com/ASPVBvbscript/121.html

CKFinder/FCKEditor DoS漏洞

相比上个上传bug,下面这个漏洞个人觉得更有意思

CKFinder是一个强大而易于使用的Web浏览器的Ajax文件管理器。 其简单的界面使得它直观,快速学习的各类用户,从高级人才到互联网初学者。

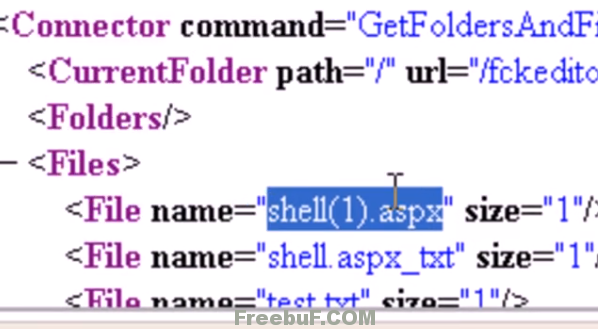

CKFinder ASP版本是这样处理上传文件的:

当上传文件名已存在时,会进行迭代重命名,比如file(1).ext存在了,会尝试重命名为file(2).ext……直到不重复为止。

那么现在有趣的事情来了——windows是禁止”con”作为文件名的(关于这个问题我印象中很久以前,win也有过con文件名漏洞,有兴趣可以确认下)

dos方法也应运而生!

1.上传Con.pdf.txt

2.CKFinder认为“Con.pdf.txt” 已被占用,于是开始尝试Con.pdf(1).txt,Con.pdf(2).txt……Con.pdf(MaxInt).txt

从而对服务器形成致命dos。

|