漏洞危害:可以用自定义邮件内容,引发邮件系统安全危机

影响版本:现有QQ邮件,126邮件。

阅读难度:★★★★

黑客其实并不需要很强的技术,思路才是最重要的。

一次firebug网页调试的工具使用,引发了一个QQ邮件,126邮件等系统的突破,在突破之余增加了我对邮件系统安全性的思考。在奇虎360和腾讯QQ打的火热的同时,我等小菜也没闲着,上来凑凑热闹。

【Firebug是firefox下的一个插件,能够调试所有网站语言,如Html,Css等,但FireBug最吸引我的就是javascript调试功能,使用起来非常方便,而且在各种浏览器下都能使用。除此之外,其他功能还很强大,比如html,css,dom的察看与调试,网站整体分析等等。总之就是一整套完整而强大的 WEB开发工具。再有就是其为开源的软件。

Firebug官网:http://getfirebug.com/

在javascript中支持断点调试,在css的查看中对属性值更改会马上看到效果(也算是对css的调试吧),而且可以方便的看到是哪个css,功能是强大的没的说!在控制台还会像终端一样的输出运行的异步请求啊,哪个地方解析的时候出错了,开启方便,在开启以后可以用直接打开编辑器编辑对应的文件。

总体的印象是简约而不简单!十分适合编程人员使用!】

事情的经过这样的,平时拿这个工具就是修改网站布局,做一些网站前台的调整,因为常用火狐浏览器,并且有这个工具的话,就非常方便的做一些网站修改,也是因为我用QQ邮件用管了,很方便。

常用QQ邮件的人都知道,QQ有自己的QQ商业信纸,可以供大家自己选择相应信纸,作为邮件背景,大家在上面写上自己想传达的内容就好。但是我这个人干什么事情,都要反着想想,做一些有被于常规的事情,觉得这样生活才有意思,喜欢创新、创造。

每次使用同一个QQ信纸的时候 头像不能很好的布局到信纸当中,无法修改现有腾讯QQ商业信纸的一些东西,因为商业信纸嘛,都是人家设计好的。但是我又不想满足于现状,突发奇想,用平时经常使用的Firebug工具,是不是可以修改者玩玩呢?工具的使用我就不过多的讲解了,各位看文章的牛牛们应该比我清楚,那可真是不试不知道一试下一跳啊!!!大家看图1

点击工具上的可拖拽箭头,到头像部分,进行代码分析,做了简单的分析后,我发现腾讯的 商业信纸的 空白头像用的是url网络地址,我于是赶紧找来其他图片替换下大家看图2。

找了一个可爱的大宝贝!哈哈有点意思吧!把图片路径替换到相应的QQ商业信纸要替换的位置。看图3

大家可以看下,效果出来啦!无趣的商业QQ信纸的头像被我换掉了,轻松吧。

但是由于这个工具的用处 就是进行可视化本地修改,那么发布出是不是就会被腾讯过滤掉呢???经过测试答案是否定的。我们收到了修改后的QQ邮件内容。看图4

峰回路转,引发了安全上的思考

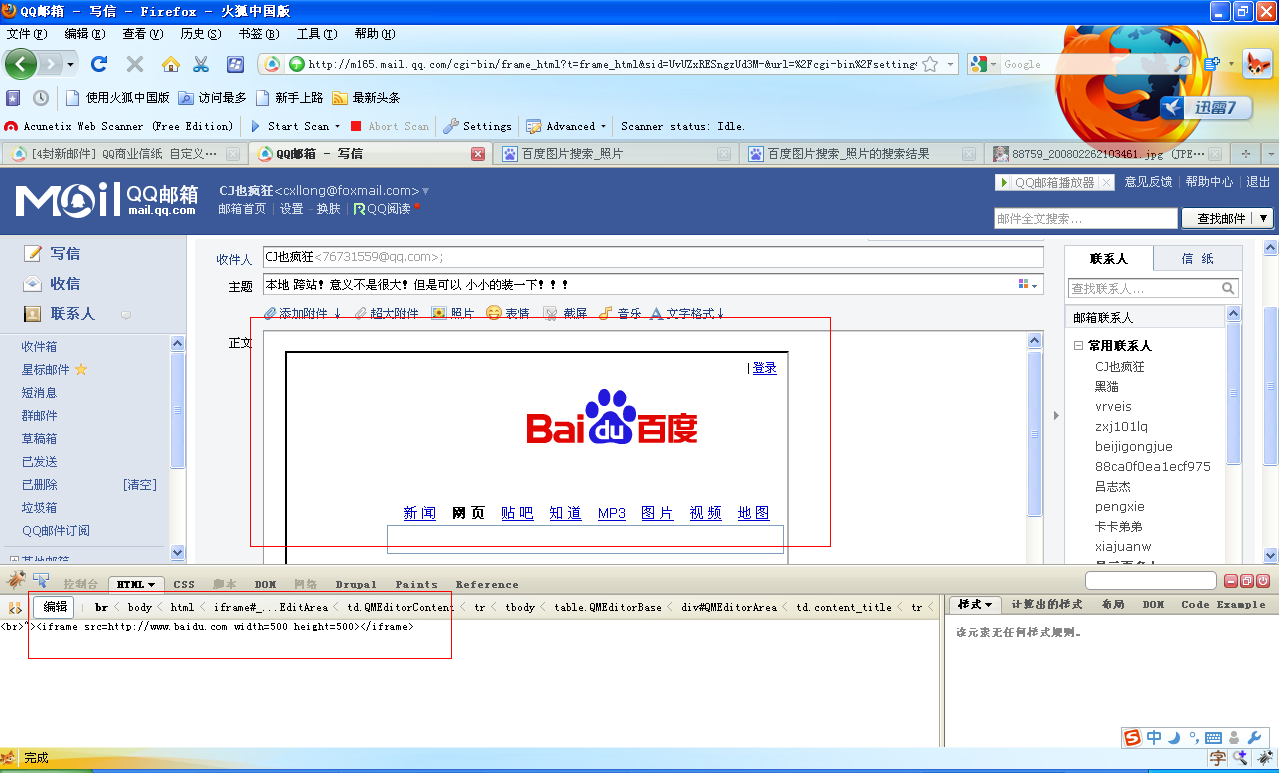

由于我以上操作得到了实现,那对于经常搞跨站的我来说,必须要测试一下啦。匆忙找来一些跨站和挂马代码测试,看图5

我删除了商业信纸的代码,通过firebug软件编辑邮件body中的内容,真是着实让我兴奋了一把,看图6

但是真是好景不长啊,因为现在修改都是基于本地的,虽然让本地的QQ邮件没有对邮件内容进行代码过滤,显示出了挂马的效果,百度出现了,但是这一切的一切都是本地,如果发送邮件收到的也是这个效果那就轰动了。事实就是事实,发送后接收到的邮件确实没有执行嵌入百度的样子,邮件内容是空的,说明腾讯在转发邮件的同时进行了过滤。

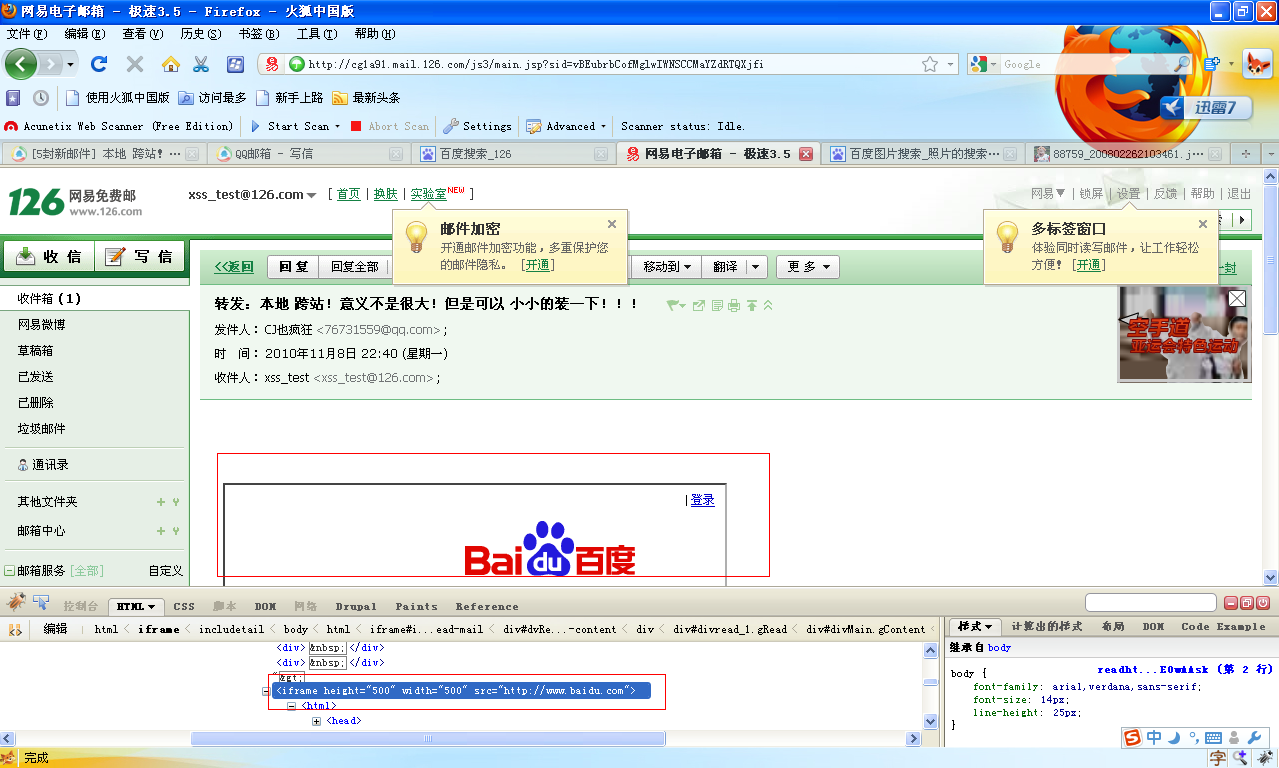

我又尝试发给126邮件,看看126邮件过滤的怎么样?

看图7

收到后只显示了部分 框架iframe的内容,又是空欢喜,我仔细查看了代码,发现126邮箱对src做了加下滑杠的处理,变成了_src也就是因为这个下滑杠,导致了邮件无法正常打开百度的跨站页面。

经过简单的测试没有形成真正的跨站,让我等小菜实属遗憾。但是是不是就真的没有跨站了呢?答案只有大家自己试验了。由于时间关系和个人能力有限,我没有进行复杂的挂马代码的变形和代码转换,这个重任就交给各位看文章的大牛们去发现了,如果发现了别忘记告诉我啊!!!我cj在此先谢过了。

如果大家觉得这个还可以算为一个漏洞的话,我还做了一个小小的延伸,也算是升华到了邮件安全层面,那就是:如果可以自定义邮件内容代码,我的个人思路,就是可以完全复制团购网等类似网站,诱惑性比较大的内容,伪装成钓鱼邮件,只要简单的修改一下,团购网的购买按钮的url地址,改为你的挂马网站地址,就可以达到非同一般的效果。我好不容易搜了一个挂马地址:http://wm.qq12300.com/wm/wow/index.htm替换到购买按键的url下。测试了一下效果。

看图8图9图10,图9和图10分别为收到邮件后的效果。看看怎么样非常逼真吧。

由于编辑大哥催稿子比较紧迫,我的工作比较繁忙,连夜测试外加写稿子,只测试了QQ邮件和126邮件。其他类似的邮箱值得大家更深一步研究。

细致分析

这次漏洞的产生,其实咱们相当于自己重新构建了腾讯邮件的代码内容,感觉是腾讯没有对QQ商业信纸的完整性进行一个很好校验,其实不论是腾讯还是其他邮件系统,对第三方网站修改软件没有做到很好的过滤,使我们修改了的邮件内容,并且可以成功的被post出去,邮箱进行了正常的收发。导致了此次漏洞的形成。

防范方案

希望各大邮件厂商积极做好安全防护准备,可以做到防患于未然,就不会被我等小菜钻了空子,及时修改邮件系统的机制,大家打上补丁,避免造成不必要的损失。此外,大家不要贪小便宜,多提高下安全意识,这样会迫使黑客会自动放弃。对普通网民而言,一定要做好上网安全防护,例如安装金山网盾、金山卫士、360安全卫士、360网络防火墙等类似防毒产品,以及可以拦截网页木马的安全辅助工具。